ITパスポート用語集 シラバス5.0用語集

5 シラバス5.0用語集

1 SRI(Socially Responsible Investment)

社会的責任投資と訳され、企業への投資を行う際に、従来から投資基準となっていた経済・財務的な分析に加えて、CSR(企業の社会的責任)への取組みを考慮する投資手法である。

社会や環境面への配慮、倫理的に取り組む企業を投資家や株主の力によって後押しすることで、企業にCSR活動を求めていく。近年ではESG投資と同じ意味で使われることもある。

2 データ駆動型社会

モノとインターネットが繋がるIoTの進展に伴い生まれた言葉で、IoT化などにより得られた莫大なデータを解析し、現代社会に役立てようとする試みである。2015年に経済産業省が発表した「中間取りまとめ ~CPSによるデータ駆動型社会の到来を見据えた変革~」で誕生した。

例えばインターネットと繋がるエアコンを想定しよう。エアコンは夏ならクーラー、冬は暖房で活躍する。稼働時間に関しては個人差がある。これらの情報はデータとして集約され、解析できる。解析したデータをもとに、人間の操作がなくともAIは自動でエアコンを制御することが可能となる。車の自動運転技術なども同じようなことが言える。

以前の社会では、IoT化やデータ処理技術に関して進歩が足りなかった。しかし、現在ではIoT家電の普及やパソコンの処理技術が向上したことにより、データ駆動型社会を目指す基盤が整ってきたと言える。似た言葉として、情報社会が挙げられる。情報社会は情報に価値を見出す社会である。一方でデータ駆動型社会は、情報に加工する前の元となるデータに価値を見出している点で異なる。

3 OODAループ(ウーダループ)

OODA(ウーダ)は、①Observe(観察)、②Orient(状況判断・方向づけ)、③Decide(意思決定)、④Act(行動)の頭文字を取ったもので、決定と行動に関するフレームワークのひとつ。行動をすると、何らかの結果が返ってくるので、それを再び「観察」することによって次のループに入る。軍事行動における指揮官の意思決定の方法論として始まったが、政治、ビジネスなど広範な領域で適用できる。

Plan(計画)、Do(実行)、Check(評価)、Act(改善)から成るPDCAサイクルと似ているが、現状の観察を出発点としているところ、また、計画を立てることよりもやってみることを強調している点が異なる。常に変化していく状況の中で、現状から最善の判断を行い、即座に行動を起こすことを何度も素早く繰り返すことで、優位な立場に立つことを目的としている。

4 第4次産業革命

第4次産業(医療や情報通信、教育サービスなどの製造業)のコンピュータ化、自動化により飛躍的な生産性の向上や効率化が図られることである。IoTであらゆる「もの」がインターネットで繋がり、ビッグデータの活用やAIによる自動化により、製造業での革新が期待される。

2011年、世界で初めてドイツが国家プロジェクトとしてIoTの普及を宣言したことで、世界的に第4次産業革命への注目が高まり、日本では総務省がIoTの普及を推進している。「インダストリー4.0」とも言われる。第4次産業革命の目標の一つとして、企業のスマートファクトリー化がある。最近では、第5次産業革命という言葉も登場しはじめている。

5 リテンション【Retention】

リテンションとは、もともと維持や保持という意味があり、次の2つの場面で使用される。1つ目は人事労務である。人事労務においては、優秀な社員の離職を防ぐ流出防止策として使用される。具体的には以下の施策がある。

・報酬のアップ

・在宅勤務やフレックスタイム、休暇制度などワークライフバランスの実現

・風通しの良い企業風土作りとして、プロジェクトメンバーの社内公募や希望職種への異動などのキャリアプラン形成の支援

もう1つはマーケティングである。マーケティングにおいては、既存顧客を保持を意味する流出防止策として使用される。具体的には以下の施策がある。

・DMやメルマガなどによる継続的なクーポンやキャンペーン等の情報提供

・アフターサービスの充実化

どちらの場面もリテンションを効果的に実施することで、企業の永続的な発展を見込むことができる。リテンションのメリットは、新規顧客の開拓や新規社員の採用に比べて低コストで実施できる点と施策が浸透することにより、他の顧客や他の社員への相乗効果が期待できる点にある。反対にデメリットは、具体的な施策を誤ると逆に顧客が他社に乗り換えたり、社員が離職したりなど離反される可能性が高い点である。人事労務においては、金銭的な施策よりも非金銭的な施策の方が効果的とされる。

6 SDGs【Sustainable Development Goals】

持続可能で多様性と包摂性のある社会の実現のため、2030年を年限とする17の国際目標のこと。前身となるMDGs(ミレニアム開発目標)の後継として2015年9月の国連サミットで採択された。持続可能な世界を実現するための17のゴール・169のターゲットから構成され、「地球上の誰一人として取り残さない」ことをスローガンにしている。

SDGsは世界全体で取り組むべき課題であり、目標17「パートナーシップにより目標を達成しよう」で示されているように、目標達成に向けて、政府、民間企業、市民団体、国際機関等が力を合わせることが要請されている。民間企業においてもSDGsへの関与を積極的に掲げたり、パートナー企業にもSDGsへの取り組みを求めたりする動きが広がっている。また消費者の間にも、環境保護に積極的に取り組む企業の商品を優先的に購入したり、SDGsに反する活動を行う企業を忌避したりする「エシカル(倫理的)消費」や「社会的責任投資」の機運が高まっている。

7 Society5.0

サイバー空間(仮想空間)とフィジカル空間(現実空間)を連携し、IoTですべてのモノや情報、人をつなぐとともに、AIやロボット、ビッグデータ等の技術で経済発展と社会課題の解決を両立する社会のことである。

社会課題とは、少子高齢化、エネルギー問題、貧富の格差、食料問題、グローバル社会での競争激化などを指し、これまで人間が行っていた作業をAIやロボットに任せることで、質の高い快適な生活と、支配や監視ではない「人間が中心の社会」を目指す。

Society5.0は「持続可能な開発目標」(SDGs)にも繋がる経済とされ、内閣府の「第5期科学技術基本計画」において、我が国が目指すべき未来社会の姿として提唱されている。

8 国家戦略特区法

「世界で一番ビジネスをしやすい環境を作ること」を目的とし、地域や分野を限定して、規制や制度の大胆な緩和や税制面の優遇を行う規制改革制度を定めた法律である。2013年度に制定され、2014年5月に最初の区域が指定された。2021年6月現在、10区域が指定されている。

地方公共団体または事業の実施主体となる民間事業者から提案され、一定の審査のうえ認定される。単独での提案だけではなく、複数の主体による共同での提案もできる。例えば、後継ぎ不在で荒れ放題の農地が多くあった兵庫県養父市では、今まで認められていなかった民間事業者による農地取得を認め、企業の持っている技術や資金を、耕作放棄地を農地に再生するために活かすことを可能にした。

9 分割表【Contingency Table】

2つ以上の変数の間の関係を数的に示す表。変数には、男女、血液型、電話番号、氏名など、分類だけに意味があり、順序や大小には意味がない尺度が使われmそれぞれの尺度に該当する数が表にプロットされる。例えば、100人の男女に転職経験の有無を尋ねた結果を表にする場合、横軸に男、女の2列、縦軸に転職有、転職無の2行が置かれ、それぞれに合計列と合計行が続く。よくある2×2分割表である。行と列のカテゴリが、それぞれ2つの変数(男と女、転職有と転職無)によって分割されるので、分割表と呼ばれる。さまざまな調査・分析領域において、いくつかの検定法を使って、複数の変数間の関連性を明らかにしていく基礎となる。

10 母集団

調査・観測の対象となる集合全体を表す統計学上の概念である。数に限りがあるものを有限母集団といい、限りのないものは無限母集団とされる。

ある母集団を調査したいときは、集合全体を調べる必要があるため非常に手間がかかる。そこで母集団の一部をサンプルとして抜き出し、調査する手法として標本が存在する。標本から得られた情報を元に母集団を推測するというのが「標本調査」で、統計学では一般的である。ただし集計した結果には標本誤差が含まれる可能性がある。これに対して調査対象の集団を1つ残らず調査する方法を「全数調査」といい、国勢調査はこの方法である。こちらは誤差が含まれない。

例えば日本人男性の平均的な入浴時間を知りたいとしよう。このとき該当者すべてに聞き込み調査をするのは現実的ではない。そこで日本人男性を数百人くらい無作為に選び、平均を割り出す。そして平均から母集団を推測するというのである。テレビの視聴率なども一部の選ばれた人達から割り出された数値であり、母集団が推測されている。

11 箱ひげ図【Box Plot】

「箱」と「ひげ(線)」を使って最大値、最小値、四分位数(しぶんいすう)を示したグラフで、データの分布やばらつきを直感的かつ視覚的に表現できるため、統計分析などで多く使われる図である。

「箱」はデータ全体の分布のうちの50%を表し、「ひげ」はそれ意外のデータの分布である。箱の中の線は、50%を指し、箱の中の▲や×などの記号は平均値を表す。ひげの下端が最小値、上端が最大値を表すため、同じような数字が多い場合は線と線が近くなる。

箱ひげ図のメリットは大きく2つあり、1つ目はデータ全体のおおまかな分布を掴めることと、2つ目は平均値だけでは分からないデータのばらつきを視覚的に把握できることである。

12 CSV【Comma Separated Value】

「氏名, 住所, 生年月日」のように各項目値を「,(コンマ)」で区切って記述するデータ形式で、各行が各レコードに対応している。ファイル拡張子は「.csv」。

テキスト形式の単純なデータ構造であるためデータ交換などに利用されている。データベースソフトや表計算ソフトなどのデータを二次元の表として表すアプリケーションでは、データの入出力としてCSVファイル(拡張子 .csv)を指定することができる。

項目値自体がコンマを含む場合は、区切り文字のコンマと区別するために項目値を引用符「"(ダブルクォート)」で囲んで対応することになっている。

13 標本抽出

統計調査のために母集団から一部の調査対象者を選別すること。標本抽出したうえで調査すれば、標本調査になる。母集団は基本的に数が多すぎて調査に時間や費用がかかるため、標本抽出によって統計調査を行うのが一般的である。

標本抽出をする場合、くじ引きのような形で対象者を選ぶ無作為抽出法が用いられる。作為的に選ぶ場合もあり、有意抽出法と呼ばれている。そのほか、無作為抽出法はいくつかの種類に細分化できる。

母集団をグループ分けして各グループから対象を選ぶ「層化抽出方法」、母集団をクラスター(集落)に分けてクラスターを選び全数調査を行う「クラスター抽出法」、母集団のグループ分けを繰り返し最後に残ったグループから抽出する「多段抽出法」、母集団に番号を付与してランダムで選んだ番号から一定間隔で抽出する「系統抽出法」が、無作為抽出法として存在する。

各標本抽出の方法には得手不得手があるため、調査内容に応じて選ぶ必要がある。

14 擬似相関

異なる2つの要素に因果関係がないにもかかわらず、あるように見えてしまう現象を表す統計学上の言葉である。仮に、AとBという要素の間に因果関係が認められたとする。しかし、実際にはCという隠れた要素が存在しており、CA間とCB間に関係をもたらしている。このようなときに本来は因果関係がないのに疑似的にAB間で相関関係が見えてしまう現象が、疑似相関である。

具体例を挙げると、例えば「アイスの売り上げが多い時期(A)にはプールで溺死事故が増える(B)」とする。アイスの売り上げが多い時期(A)という原因が、プールで溺死事故が増える(B)という結果をもたらすと考えられる。実際にはAとBはそれぞれ、「暑い季節(C)」という第三の要素の存在によって現れるのだ。「アイスの売り上げが多い時期(A)とプールで溺死事故が増える(B)」は見かけ上の相関関係を持つが実際にはなく、「暑い季節(C)とアイスの売り上げが多い時期(A)」「暑い季節(C)とプールで溺死事故が増える(B)」が相関関係にあるのである。他にも「本をたくさん読む子は勉強ができるようになる」という因果関係も、実際には本をたくさん読むような家庭環境という隠れた要素によって生まれる疑似相関であるといった感じです。

15 ヒートマップ【Heatmap】

データに色の濃淡をつけて、データの意味、重み付けの強弱を視覚的に見分けられるようにしたもので、収集したデータを可視化して問題解決を図る手法として多くの分野で用いられている。

天気予報でよく見る、日本全国の気温または雨量を色の濃淡で表した図もヒートマップの一つと言える。他にも、効率的なタクシー配車のために、需要が見込まれるエリアと需要の高さを色の濃淡で地図上にリアルタイムに表示する、スポーツの試合で特定の選手が動いたエリアとその頻度で色分けして示す、といった用途である。最近のIT分野では、Webサイト内のユーザーの動きを示すアクセス解析ツールとして注目度が高まっている。ページ内でよく見られている部分は暖色、そうではない部分は寒色で示すことで、どの部分が注目されているかを一目で把握できる。また、ユーザーがサイト内でマウスを動かした軌道データに色の濃淡をつけて、ユーザー行動を直観的に理解できるようにすることにも使われている。

16 クロス集計表とは、2つ以上の質問を掛け合わせて集計したデータを表にしたものである。

アンケート調査の回答を質問ごとにまとめたものを単純集計というのに対して、回答に対して別の回答を掛け合わせたものがクロス集計といわれる。例えば「元気ですか?」という質問に「はい」「いいえ」「どちらでもない」の回答を用意すれば、元気な人の割合が3分割でわかる。これが単純集計である。単純集計と合わせて今後は「男性」「女性」の回答欄を用意したとしよう。すると性別の比率がわかる。掛け合わせれば、男性と女性それぞれの元気な人の割合がわかる。これがクロス集計であり、表にすればクロス集計表となる。

クロス集計のうち、表の上側は「表頭」、表の左側は「表側」と呼ばれる。表頭には質問が置かれ、表側には年齢や年代、地域などを置くのが一般的である。クロス集計を行うときは、最低でも30程度の回答サンプルが欲しい。そうでなければ比率などのデータの数値が小さすぎて情報を得にくいからである。

17 チャートジャンク【Chartjunk】

グラフを用いて情報を伝える際、グラフ中の過剰なデザイン、3Dや、シャドー効果、太線のグリッド等のビジュアル要素を適切に用いない事により、本来伝えたい情報が正しく伝わりにくくなったり、情報が歪められて伝わったりする現象のことである。

インフォグラフィックス研究の第一人者エドワード・タフティは、このように、過剰なビジュアル表現によって事実が歪曲される表現を強く非難するとともに、正しい図解の方法についての論争を巻き起こしている。この論争は「チャートジャンク論争」と呼ばれるまでに有名な論争になっている。タフティはグラフィックデザインの正しさを評価するための「データインク比」という指標も考案している。

18 A/Bテスト

主にインターネットマーケティングで行われる、施策を判断のための手法のひとつ。クリック率(CTR)とコンバージョン率(CVR)の向上を目的に、1つのコンテンツに対して異なる2パターンのWebページ、広告バナー、広告文等を用意して、ランダムにユーザに閲覧・利用してもらい、それぞれの効果を比較、検証する。2つのパターン間で変えるのは1つの要素に限定する。A/Bテストを一定回数繰り返すことで、どちらのパターンが優れているのかを検証し、目的を達成するまでのプロセスの効率化を図ることができる。小さいコストで大きなリターンを得られることから、近年、よく使われるようになった。

19 サイトライセンス契約

企業や学校など特定の施設(サイト)内に限定して、複数のコンピュータへの使用権を認めるライセンス形態。1本のソフトウェアで1つのコンピュータへの使用権が与えられる通常のライセンス契約と比較して、1ライセンスあたりの単価が低く抑えられるため、同一の施設に同じソフトウェアを大量導入するときに利用される。

20 CAL【Client Access License】

ソフトウェア製品ではなく、サーバが提供するサービスにアクセスする権利をユーザに付与するライセンス。サーバの機能を同時に利用したいクライアントの数だけ購入し、設定する必要がある。

何をもってクライアントとするかは、契約により異なる。多くの場合は、サーバに接続するデバイス数、または、ユーザ数である。媒体に格納されたソフトウェアを購入したり、ソフトウェアをダウンロードしたりして、パソコンなど使用するデバイスにインストールして使う形態から、ユーザがインターネットを通して、ITベンダーのサーバにアクセスして、ITベンダが提供する機能をサービスとして利用することが一般的になったことに伴って使われるようになった法的取り決めである。マイクロソフトの企業向けソフトウェアのライセンス体系として採用されてから、広く普及するようになった。

21 オプトイン【Opt In】

直訳すると"参加することを決める"という意味で、事前承諾した者のみにメールマガジンの配信等を行う仕組みのこと。特定電子メール法により、広告・宣伝メールはオプトインした人にしか送ってはいけないことになっている。また、個人情報保護法では個人情報を第三者に提供する際には、本人から事前の同意を得るオプトイン方式が原則となっています。

22 オプトアウト【Opt Out】

本人が反対の意思を示さない限り、メールの配信や情報の提供に同意したとみなす方式。個人情報保護法では、個人データの第三者提供に関してあらかじめ通知または公表しておくオプトアウト方式も認めているが、2017年改正により、個人情報をオプトアウト方式で第三者に提供する際には個人情報保護委員会への届け出が必要となった。

23 一般データ保護規則

EUで適用されている個人情報保護に関する法規則である。1995年に施行されたEUデータ保護指令に代わるものとして、2018年に施行された。一般データ保護規則は法規制であり、違反すれば行政罰が科される。

本規則において保護される個人情報は、氏名やメールアドレス、画像・音声のほかIPアドレスなどが挙げられる。特定の個人が識別できる情報であれば、消費者だけでなく企業の従業員なども保護の対象となる。一般データ保護規則の適用範囲はEU内だけに限られない。EUの外の地域あってもEUに居住地のある者の個人情報を扱うのであれば、適用範囲に含まれる。したがって日本企業であっても、世界中の顧客データを取り扱っているならば適用されることになる。違反すれば前年売上高の4%または約25億円のいずれか高いほうの制裁金が発生するため、無視できない存在となっている。

24 消去権【Right To Be Forgotten】

プライバシー保護の為の権利の概念のことで、インターネット上に残る個人情報の削除を要求できる権利である。「忘れられる権利」とも呼ばれる。

インターネットを利用する際、自身で管理することができる情報もあるが、自分では削除ができない情報も多くある。インターネットを利用するとインターネット上に個人情報が長年残ることから、一定の期間を経ても情報が消えない場合にはプライバシー保護上、削除する権利があるべきという考え方に基づいている。

EUでは「一般データ保護規則」が施行され「忘れられる権利」が確立したため、EU在住者は検索エンジン運営企業に個人情報を含むリンクの削除を要求できる。ただし、欧州法ではEU域外にこの権利を適用する義務はないとされている。

25 独占禁止法

談合による価格競争の制限や、不当に市場を独占する行為などを規制することで、公正で自由な競争を促し、企業が自由に事業活動できるようにするための法律である。正式名称は「私的独占の禁止及び公正取引の確保に関する法律」で、略称は独禁法。市場が正しく機能していれば、事業者は創意工夫により売上を伸ばしていき、消費者は求める商品を選ぶことができる。事業者はそれぞれ競争しあうことになる。一方で独占禁止法に違反する行為が行われた場合、市場は不安定化し競争関係が崩れる。

独占禁止法では、6つの規制が存在する。他事業者を排除する「私的独占の禁止」、他事業者と共同して競争を制限する「不当な取引制限」、団体などを規制する「事業者団体の規制」、会社の合併など「企業結合の規制」、特定の分野で5割以上のシェアを持つ場合の「独占的状態の規制」、競争の基盤を揺るがすような行為を禁止する「不公正な取引方法の禁止」である。

独占禁止法に違反した場合は、内容によって排除措置命令や課徴金、無過失損害賠償責任、役員に対する罰則などが科されることになる。

26 フェイクニュース【Fake News】

主に、ウェブサイトやソーシャルメディアにおいて発信・拡散される、真実とは異なる偽の情報やニュースのことである。虚偽報道とも言う。

内容を目にした人に、いかにも真実であるかのように思い込ませ人々の注目を集めさせる。さらに、その情報を真実であると信じた人がSNSなどに拡散することで多くの人に短時間で広がる傾向があり、その影響力の大きさが社会問題となっている。単に面白いからといたずらを狙ったもの、ウェブサイトのアクセス数の増加を狙ったもの、政治的な目的での世論の操作など、悪用される場面は多岐に渡る。最近では、本物と見分けがつかないような偽物の動画「ディープフェイク」も問題となっている。

27 ファクトチェック【Fact Check】

世間に広がる情報の正確性や妥当性、真偽を第三者が調査・検証し、その結果を人々と共有することである。単なる情報の事実確認ではなく「真偽検証」で、検証の内容は偽情報がどうかだけではない。正確、一部不正確、ミスリード、誤り、根拠不明など、社会に影響を与える真偽が不明の情報や言説がチェック対象となる。

国際的に確立された原則として、IFCN(International Fact-Checking Network)が掲げる「Code of Principles」(ファクトチェック綱領)があり、最も重要な考え方として「非党派性・公正性」「情報源の透明性」「財源・組織の透明性」「方法論の透明性」「明確で誠実な訂正」がある。

28 ネチケット【Netiquette】

ネットワークとエチケットを組み合わせた造語で、快適にインターネットを利用するために利用者同士が守るべき基本的マナーやエチケットのこと。古くからある言葉だが、近年はインターネット上で多くの人が交流するようになったので、再び重要性が増してきている。

以下はネチケットの一例である。

相手に不愉快な思いをさせる文章を書かない

半角カナや丸付き文字は環境により文字化けするので使用しない

質問のマルチポストはしない

質問に答えたくれた人にはお礼を書く

自分で調べてから質問をする

29 チェーンメール【Chain Mail】

メールの本文に別の人に転送して欲しい旨が書かれたスパムメールの一種。いつどこで誰が作ったのかがわからないまま、不特定多数の人々に拡散していく特長を持つ。チェーンメールに書かれる内容は、恐怖心を煽るものや幸せになれるなど、受け取った者に対して転送を促す巧妙なものが多い。かつては携帯電話のメールで流れていることが多かったが、最近ではSNSに居場所を変えている。

チェーンメールを受け取った場合は、決して転送してはならない。転送してしまったら自分自身がスパムの加害者になってしまうというのが理由の1つだ。速やかに削除したり内容によっては所定の機関に相談・通報したりするのが最善である。手助けや人探しを目的とした善意を煽るようなチェーンメールも存在するので、注意しなければならない。

30 ヘイトスピーチ【Hate Speech】

人種、出身国、民族、宗教、性的指向、性別、容姿など、自分から主体的に変えることが難しいまたは不可能な個人の属性に基づいて、個人またはその所属する集団に対して攻撃、脅迫、侮辱する発言や言動である。

「在日特権を許さない市民の会」が京都の朝鮮学校に「朝鮮半島に帰れ」などと街宣活動を繰り返した問題など、近年増えている。ヘイトスピーチは、人々に不安や嫌悪感を与えるだけでなく、人としての尊厳を傷つけたり、差別意識を生じさせたりすることになりかねず、許されることではないという考えから、こうした差別的言動の根絶に向けての取り組みが始まっている。その成果のひとつとして、いわゆる「ヘイトスピーチ解消法」が2016年に成立、施行された。

31 フォーラム標準

複数の企業などが集まり、フォーラムと呼ばれる組織を結成し、その組織内での合意によって業界の実質的な標準をつくるものである。市場における企業間の競争において支配的になった製品の規格が業界の標準となるデファクトスタンダードと対比をなす。

特に先端技術分野では、電気・電子分野におけるIEEE、動画・音声データの圧縮方式におけるMPEGなどの専門組織が設けられ、業界や業種の垣根を超えて関心を持った複数の企業が集まり、意見を交わしながら、技術標準が策定されてきた。研究開発から製造までコストダウンを図れるメリットがある一方、標準化された製品内での差別化が難しくなるデメリットもある。製品を買う側にとっては、価格が安くなる一方で、機能の選択肢が狭まることになる。

32 ESG投資

投資先を選択する際に考慮する要素として従来から使われてきた財務情報に加えて、Environment(環境)、Social(社会)、Governance(ガバナンス)の3つの非財務情報も考慮した投資スタンスのこと。これらのスコアの高い企業は社会的意義や成長持続性に優れていると考えられるため、長期的な観点から投資価値を測る材料として注目を集めている。日本の年金積立金管理運用独立行政法人(GPIF)もESG投資を行っている。SRI(社会的責任投資)やSDGsとも関連のある概念である。

32 VRIO分析

企業の経営資源である人、モノ、カネ、情報、時間、知的財産などを、Value(経済的価値)、Rarity(希少性)、Imitability(模倣可能性)、Organization(組織)の4つの視点で評価し、強みと弱みの質や競争優位性を評価・分析するフレームワークである。V・R・I・Oの4つの視点に自社の経営資源が当てはまるかどうかをYES/NOで分析し、全てYESの経営資源は持続的であり、競争優位性があると評価する。NOである経営資源については、どうすれば強みに変えられるかを経営戦略に活用する。

経営学者ジェイ・B・バーニーが提唱し、1991年に誕生したフレームワークである。

33 ペルソナ法

サービスや商品の開発を行う際、具体的なユーザ像を設定することでユーザ視点に立った上で、サービス開発を行うモデリング手法である。

ペルソナは、そのユーザが実在しているかのように、具体的な年齢や性別、生活スタイル、年収、家族構成、趣味、職業、行動パターン、対象となるサービスや商品に対して感じている事など、リアルで詳細な情報を設定する。具体的なユーザ像を設定することで、関係者同士で共通認識を持つことができ、ユーザ中心のUXデザインや商品設計の検討・協議がしやすくなる。元来はソフトウェアの開発手法であったが、現在では製品開発やマーケティングの分野などで広く活用されている。

34 バックキャスティング

未来のある時点に目標を設定し、そこを起点に現在を振り返り、目標実現のために現在すべきことを考える方法(未来のあるべき姿から現在を逆算する)。長期的な目標実現や、現在の延長線上にはない未来を実現させるために有効な思考法である。

革新的なアイディアが生まれやすいが、現実の解決方法に落とし込む際の不確実性が高く、実現が困難になりやすい。対になる言葉であるフォーキャスティングは、現状を前提に部分的な変更を加えて未来に迫ろうとする思考法であり、ウェザーフォーキャスト(天気予報)などの用法で広く使われている。日常用語としては普及していないバックキャスティングであるが、古くからあった思考法である。最近では、2015年9月の国連サミットで採択されたSDGs(持続可能な開発目標)を実現させるために必要な思考法として注目を浴びた。

35 魔の川

企業や大学の研究所において基礎研究から応用研究の間にある、乗り越えなければならない難関や障壁のことで、デビルバレーとも呼ばれる。基礎研究の成果で得た、新しい技術やアイデアを製品化や事業化する方向性が見出だせず応用研究に進めない状況になることである。

技術経営の分野では、基礎研究から最終的に産業として発展させるまでの産業化までには複数の障壁があるとされ、魔の川のあとには、デスバレー(死の谷)、ダーウィンの海があり、研究開発のフェーズによって使い分けられる。「デスバレー」は、応用研究から事業化・製品化までの障壁を指し、「ダーウィンの海」は、事業化・製品化から産業化までに存在する障壁を指す。

36 ベンチャーキャピタル【Venture Capital】

大きな成長の見込みがある未上場のスタートアップ企業やベンチャ企業に対し、出資を行う投資会社(ファンド)のことである。

スタートアップ企業側は資金調達を行うことができ、投資家は、未上場時に株式を取得、その後企業が株式公開(上場)を行った際に株式を売却することで利益を得ることができる。スタートアップへの投資はハイリスク・ハイリターンとなるため、資金投入だけでなく、取締役会への参加や経営コンサルティングの提供、ハンズオン(経営支援)など、各種のサポートや支援を行うことでスタートアップへの成長を促し、企業価値を高めながらリスクの低減を図る。中には上場できず、出資金が回収できないケースもある。

37 特化型AI

AI(人工知能)のうち、特定の決まった作業を遂行するタイプのもので、自動運転技術、画像認識、将棋・チェス、会計の自動仕訳など、現時点で実用化されているAIは特化型AIである。限定された範囲の中で、与えられた課題に特化して自動的に学習と処理を行う。特化型AIではすでに人間の能力を上回るものが登場している。例えば、アルファ碁は囲碁の世界チャンピオンを打ち負かすまでに発展している。しかし、アルファ碁は囲碁の分野に限られ、それ以外の能力は持っていない。

38 汎用AI

AI(人工知能)のうち、特定の作業やタスクに限定せず、それ一つのシステムで人間のように様々な用途や分野の問題処理能力を持つものをいう。現時点では登場していないが、もし現実に誕生すれば将来的に人間の能力を超えるという見方もある。人工知能が人間の能力を超える時点のことは「シンギュラリティ」と呼ばれる。

39 人間中心のAI社会原則

人工知能を利用する際に守るべき7個の原則(人間中心の原則、教育・リテラシーの原則、プライバシーの原則、セキュリティ確保の原則、公正競争確保の原則、公平性、説明責任及び透明性の原則、イノベーションの原則)を表す言葉である。

現在世界の社会問題を解決する手段として、AIが注目されている。AIは人間の情報処理能力を上回るため、確かに便利である。その一方で、強力であるがゆえ使い方を間違えれば不利益をもたらし得る存在と言える。そこでAIの利用に関する原則として、本則が生まれた。人間中心のAI社会原則には、3個の基本理念が存在する。あくまでもAIではなく人間が中心となった社会を目指すこと、多様性と幸福追求、持続可能な社会を目指して活用することなどである。そして基本理念を元に、上記7個の社会原則が置かれている。

40 データのバイアス

AIのためのデータを集める際、間違った認識や、差別、偏見など、偏りのあるデータを収集してしまうことである。

データ収集の際、集めやすいデータが優先されてしまいやすいことが発生原因のひとつでもある。偏りのあるデータをAIに学習させてしまうことで、公平性のない結果を出してしまうことをアルゴリズムバイアスと呼び、典型的なケースとして、チャットAIなどでユーザが悪意を持った質問を入力することにより、AIが偏った学習をしてしまう状態を指す。AIに学習させる際、与える教師データが結果を導くための全てになるため、データの質は非常に重要である。データバイアスの問題は今後成長が期待される研究分野でもある。

41 トロッコ問題

暴走するトロッコが2つの線路に分岐しようとしている。片方の線路には1人が横たわり、もう片方には複数がいる。どちらかが犠牲になることを前提に、あなたがどちらの分岐を選べばよいかというのが倫理的な思考実験の一種である。

トロッコ問題は1976年から存在しているが、最近では自動運転車で話題になっている。自動運転車がトロッコ問題のような状態に陥った場合に、人工知能の判断が生死を決するからだ。「遺族が自動運転車の判断に納得できるのか」「殺人罪など法的な問題はどうなのか」「事故の責任を負うのがメーカーか運転者か」など、様々な問題を持つ。なお、本来のトロッコ問題では法的問題は問わず、倫理的にどうかという点を考える。

42 マイナポータル

日本政府が運営するオンラインサービスで、マイナンバーを活用して子育てや介護をはじめとする行政手続がワンストップでできたり、行政機関からのお知らせを確認できたりする。

マイナポータルのサービスは主に8種類あり、オンライン申請のための「ぴったりサービス」、税金や世帯情報を確認できる「あなたの情報」、行政からのお知らせが見られる「お知らせ」、行政とのやり取りを確認する「やりとり履歴」、外部サイトとつながる「もっとつながる」、「就労証明書作成コーナー」、「法人設立ワンストップサービス」などである。マイナポータルの利用には、一部のサービスを除いてマイナンバーカードが必要となっている。ICカードリーダーや読み取り機能を持つスマートフォンを使うことで、利用が可能になる

43 フリーミアム【Freemium】

フリー(無料)とプレミアム(割増料金)を合わせた造語で、基本的なサービス・製品は無料で提供し、さらに高度な機能や特別な機能については料金を課金する仕組み。サービス・製品に触れる敷居を下げて、新規の顧客が入ってくる間口を広げるようとするものである。

無料部分が魅力的で、利用や導入がしやすいことと、有料部分と無料部分の境目が明確で、有料部分の優位性がはっきりしている場合に成功しやすい。古くからあるマーケティング手法の一つであるが、近年、Webサービス、ソフトウェア、コンテンツの販売でよく使われるようになっている。その背景には、提供するためのコストのうち固定費の比率が高い、すなわち、ユーザ・顧客が何人増えようがコストはあまり変わらないコスト構造がある。さらに、ユーザ・顧客に課金しなくとも、広告収入が得られることもある。

44 EFT【Electronic FundTransfer】

紙幣や硬貨、手形、小切手などの受け渡しによらずに、コンピューターネットワークを通じて取引の決済や送金やなどに伴う資金移動を行うこと。銀行振込が代表例である。

日本ではビジネスにおいても個人生活においても必要不可欠なサービスとなっている。資金を送る側と受け取る側の資金のやり取りは合算され、主要な民間金融機関の口座間の資金振替として、全銀システムや日銀ネットによって処理されている。最近では、電子商取引の増加やキャッシュレス支払いの普及に伴い多様化する資金決済ニーズに対応するため、銀行を介さない電子資金移動も模索されるようになっている。それに応えるのがフィンテックである。規制緩和も進みつつあり、資金移動に係わる業者間の競争が今後激しくなるのは確実である。

45 キャッシュレス決済

商品・サービスの対価の支払いに現金を使わない決済方法を指す。クレジットカードのほか、スマートフォンのキャリア決済や交通系ICカード、バーコードやQRコードを使った決済などが存在する。

経済産業省は2018年4月、2025年までにキャッシュレス決済の普及率を40%まで引き上げるというビジョンを策定した。海外からの旅行客の需要に対応するための戦略である。キャッシュレス決済の利用者に対してポイントを還元するサービスを政府が提供していたのも記憶に新しい。

なお一般社団法人キャッシュレス推進協議会の調査によれば、日本におけるキャッシュレス決済の利用率は2018年時点で24.1%だという。2020年に経済産業省が発表したデータでは、26.8%になっていた。世界的に見て最もキャッシュレス決済が普及しているのは韓国で、日本は主要国のなかで断トツに低いのが現状である。

46 クラウドソーシング【Crowdsourcing】

群衆を意味するクラウド(Crowd)とソーシング(Sourcing)を合わせた造語。仕事を依頼したい企業と受注したい個人等をマッチングさせる場となるウェブサービスの名称として用いられている。

クラウドソーシングを利用した場合、発注から受注、仕事完了までをすべてウェブで完結できる。発注者は仕事ができる人をかんたんに見つけられ、受注者は仕事が手に入るためお互いにメリットがある。クラウドソーシングには条件交渉から進めていくプロジェクト形式、公募のなかから最も気に入ったものを選ぶコンペ形式、アンケートなどかんたんな募集に使われるタスク形式などの種類が存在する。主にプロジェクト形式が使われ、デザイン系の仕事にはコンペ形式が使われることがある。クラウドソーシングの大手サービスとしては、クラウドワークスやランサーズが挙げられる。ほかにはライティングやウェブ製作、コンサルティングなど、特定の分野に特化したサービスを提供している場所も存在している。

47 eKYC【electronic Know Your Customer】

いわゆる「本人確認」をオンライン上で完結する仕組みのこと。犯罪収益移転防止法の改正後、銀行口座開設やクレジットカードの申込み時にオンライン完結の本人確認が可能となった。

銀行口座開設時の本人確認手続きなど金融業界で一般的に使われてきた言葉としてKYCがあり、これは「Know Your Customer(顧客を知る)」の略である。「electronic」が付くことにより「電子的な本人確認」を意味する。現在では、口座開設での利用に留まらず、フリマアプリ、電子マネー決済アプリなど様々な分野での導入が進んでいる。

48 CASE【Connected,Autonomous,Shared & Services,Electric】

Connected(コネクテッド)、Autonomous(自動運転)、Shared & Service(シェアリング&サービス)、Electric(電動化)の頭文字をとった造語で、2016年パリのモーターショーでメルセデス・ベンツ会長、ディエター・チェッチェ氏が中期戦略として発表した概念である。この考えは自動車業界全体に広がっている。

最近では車を持たず、カーシェアリングやライドシェアリングなど、車の新しい利用方法が浸透しつつあり、さらに自動運転、電気自動車の技術も大きく進歩している。これらの利用方法や技術革新を踏まえ、多様なニーズに応えながら、車の新しい概念として自動車メーカーが取り組むものである。

49 MaaS【Mobility as a Service】

バス、電車、タクシー、飛行機など、すべての交通手段による移動を一つのサービスに統合する概念であり、IoTを利用して、実際に効率良くかつ便利に使えるようにするシステムである。直訳すると「サービスとしての移動」。

パソコンやスマホのアプリを使って、出発点から目的地までの最適経路と利用すべき交通機関、所要時間、料金などを簡単に知ることができるサービスはこれまでも存在したが、MaaSではこの検索機能に加えて、予約や支払いもまとめてできるようになる。さらにMaaSでは、タクシー、シェアサイクル、カーシェアなど、公共交通機関にとどまらない幅広い交通手段が対象となる。フィンランドで初めて実用化され、日本でも実証実験が始まっている。

50 マシンビジョン【Machine Vision】

産業用機械に搭載された「機械の目」によって対象物を認識し、決められた処理を行うシステムのこと。加工中の食品や機械の部品を画像として捉え、対象物を全自動で目視検査するといった使われ方がされている。

マシンビジョンは、目にあたるカメラ、カメラ信号をソフトウェアが処理できるようデジタル変換するフレームグラバー、光源、合否判定を行うソフトウェアで構成されている。カメラを使って撮影したものをソフトウェアが受け取って合否判定を行う。結果が出力され、合格であればそのまま部品や食品は使われることになり、不合格なら除外されるというのが一連の流れである。良品・不良品判定をはじめ、番号などの読み取りや傷や色の調査、大きさの測定、ゴミの分別などさまざまな目的で使用される。人間の目視検査では細かい部分までわからずダメな部分を見逃す可能性があるのに対し、マシンビジョンなら高精度でミスのない判別が可能となる。

51 ライフログ

人間の生活や活動などをディジタルデータとして記録する技術、またはその記録されたデータ自体を指す。

紙などへの記録は文字の誕生以来存在してきたが、ITが普及し、記録媒体の多様化、大容量化、低価格化が進むにつれて、ディジタルデータとしての記録が増えてきた。そして、コンピュータや関連機器の処理記録を指す用語である「ログ」が、「記録」に代わって使われた「ライフログ」という言葉が広く社会的に認知されるようになっている。例としては、ブログやSNSの書き込みであるが、利用者が自らの操作により記録するものだけでなく、インターネット上での検索履歴や、携帯電話のGPS機能などにより自動的に記録される行動履歴もある。近年、ライフログに付加価値を認め、その権利保護と法制化についての議論が盛んになっている。

52 情報銀行

顧客の個人データを管理して他の事業者に提供する事業のことをいう。2018年にEUでデータ保護規則が施行されたのが始まりで生まれた。

本来、個人データというのは個人が自分自身で考え利用するものである。しかし、一度企業に渡った個人データは個人の意思に関係なく他の事業者に渡ってしまう危険性がある。情報銀行では上記の問題をなくすため、個人データは自分で自由に扱えることはもちろん、事業者が一括して預かり本人に代わって運用できるようになるという。情報銀行の役割は主に5つあり、個人データの安全な管理、個人データが消費者のものであることを明確にすること、第三者提供時のデータの用途と明確化、消費者自身がデータを扱えるようにすること、データ活用で得られた利益を消費者に還元することである。

53 PDS【Personal Data Store】

個人の情報をセキュアに構造化された方法で蓄積し管理するシステムやサービスのことである。総務省の定義では「他社保有データの集約を含め、個人が自らの意思で自らのデータを蓄積・管理するための仕組み(システム)であって、第三者への提供に係る制御機能(移管を含む)を有するもの。」としている。

PDSで重要視されているものにライフログがあり、生活に関連するあらゆる情報を記録に残すことで様々な活用方法が期待されている。例えば、歩数や体温、食事などのヘルス情報を解析することで未病に役立てたり、病気との因果関係研究などの活用方法がある。蓄積した情報を第三者への販売可否を判断する「情報銀行」と合わせて機能するシステムである。

ITパスポート用語集 メモ

メモ

1 システム監査人は、公正な判断が行えるように監査対象の領域又は活動から独立かつ客観的な立場で監査が実施されているという外観に十分に配慮しなければなりません。

2 プロジェクトにおけるリスクには、リスク分析で特定した"既知のリスク"と、事前に把握できない"未知のリスク"があるので、プロジェクト開始時点で全てのリスクを特定することはできません。プロジェクトの進行に伴い、新たなリスクが発生したり判明したりするので、リスク特定のプロセスはプロジェクトの実施中に繰り返し実行します。

3 特定したマイナスのリスクには、リスク分析の結果に基づき、回避・転嫁・低減・受容のいずれかの対応を選択します。リスク対応策の選択は、対応策を選択したときのメリット、実施の費用、労力又は不利益を勘案して決定するので、全てのリスクを回避するのが適切とは言えません。

4 アジャイル開発は、人と人とのコミュニケーションを重視していて、一般的に10人以下のチームに向くとされています。大規模なプロジェクトチームになるとコミュニケーションコストが加速度的に増大するため、アジャイル開発は適さないとされています。大規模プロジェクトには、プロジェクト管理を行いやすいウォータフォール型が適しています。

オブジェクト指向開発において,設計とプログラミングを何度か行き来し,トライアンドエラーで改良していく手法である。

5 仕様書を詳細に作り込むほど変更コストが大きくなるので、柔軟な計画変更を前提とするアジャイル開発では詳細なドキュメントは要求されません。また、必要のないドキュメントは作成されません。

6 システム開発プロジェクトのまとめがよくわからぬ。。

7 システム計画化及びプロジェクト計画を具体化し、理解関係者からの承認を得るのは企画プロセス。

8 ISMSで定義されている「リスク」及び「機会」に対する活動の手順

1)リスクの基準を確立…リスク受容基準とリスクアセスメントの実施基準を定める。

2)リスクを特定する…リスクの存在とリスクの所有者を特定する。

3)リスクを分析する…リスクが実際に起こった場合の結果、またその起こりやすさを分析する。リスクレベルを決定する

4)リスクを評価する…リスク分析の結果とリスク基準を比較する。リスク対応のために分析したリスクに優先順位をつける。

5)リスク対応…リスク対応の選択肢を選定し、リスク対応計画を策定する。リスク対応計画と残留リスクおよび受容リスクについてリスク所有者の承認を得る

9 内部統制

購買と支払いの業務を同一人物に担当させない → 実行と承認の権限を複数人に分けることで相互牽制が機能します。

10 WBS(Work Breakdown Structure)とは、プロジェクト目標を達成し、必要な成果物を過不足なく作成するために、プロジェクトチームが実行すべき作業を成果物を主体に階層的に要素分解したもの。

注)WBS辞書は成果物を作るための補助資料。

11 他人のクレジットカードから記録情報を読み取って偽造カードを作成し,不正に商品を購入する。 → 刑法の電子計算機使用詐欺罪で規制される行為

12 フラッシュメモリは、USB、SDカード、SSD。つまり補助記憶装置。主記憶装置ではない。HDDと比べて速いが、RAMなどの主記憶装置に比べたら速度は遅い。

13 プロジェクト目標達成のための体制を構築するには、要員の役割、責任、スキルを特定する必要があります。これらの情報を収集し、プロジェクト組織図や責任分担表、人的資源マネジメント計画書を作成します。

14 情報システム戦略は、経営戦略の下に策定され、経営目標の達成に寄与するものでなければなりません。したがって計画立案に当たり、経営事業目標、経営事業戦略、中長期構想などの経営戦略との整合性が求められます。

15 情報リテラシとは、端的に言えば「情報を取り扱う能力」のことです。具体的にはPCを利用して情報の整理・蓄積や分析などを行ったり、インターネットなどを使って情報を収集・発信したりすることを能率的に成し遂げる力を指します。情報化社会においては、コンピュータの利用技術を持つか否かによって個人の可能性が大きく左右することから、情報リテラシやコンピュータリテラシなどが重要であるといわれています。

16 要件定義プロセスは、利害関係者との合意が必要。

17 財務的なリスクへの対応として保険を掛ける。 → 保険を掛けるということは「リスクの軽減」とも言えるし、「リスクの転嫁」とも言える。

18 不正アクセス禁止法の努力目標 → 第8条で「アクセス管理者は、IDやパスワードの適切な管理に努めるとともに、常にアクセス制御機能の有効性を検証し、必要な場合はシステムを防御するための措置を講じるように努めるものとする」

19 テスト用の機器を購入するときのプロジェクト調達マネジメントの活動 → テスト用の機器の仕様を複数の購入先候補に提示し,回答内容を評価して適切な購入先を決定する。

20 営業秘密 → 秘密として管理されている世の中に知られていない、企業活動に有用な技術や情報。

(例):新製品開発に関連した,化学実験の未発表の失敗データ

21 プライバシーマーク制度の管理対象 → 個人情報

22 異なるOSやアーキテクチャのコンピュータ同士が通信を行うことができるのは、通信プロトコルのおかげ。

23 ソフトウェア保守は、運用開始後のソフトウェアに対して変更や機能改善への対応,プログラムの欠陥(バグ)への対応,ビジネス環境の変化に応じたプログラムの修正作業などを実施するプロセスです。

→ パッチはソフトウェア保守

24 市場の投資計画ときたら、PPM分析

25 コンプライアンスを確保するための体制整備を義務付けている法令=会社法

26 SLAは誰とかわすのか? → 「通信サービス事業者などのサービス提供者」と「利用者」

27 新システムの開発に当たって実施する業務要件の定義に際し,必ず合意を得ておくべき関係者

→ 新システムの利用部門の責任者

28 TCOには、利用者教育に関わる費用も含まれる。

29 SFAの目的 → 蓄積された知識やノウハウを組織全体で共有し,営業活動の効率と管理水準の向上を図る。

30 事業者の信用維持や需要者の混同を回避するために,更新の申請を繰り返すことで,実質的に永続的な権利保有が可能な工業所有権はどれか。

→ 商標権

特許権 → 出願日から20年

実用新案権 → 出願日から10年

意匠権 → 出願日から25年

商標権 → 設定登録日から10年

このうち特許権、実用新案権、意匠権は一定期間の独占使用の後、その後は誰もが自由に利用できるようになりますが、商標権だけは異なり、最初の存続期間の終了 後も更新手続きを経ることによって権利を存続させることが出来ます。

これは、商標法の目的が他の3つの権利とは異なり「商標の使用者と需要者の利益を保護すること」であるという性格を持っているからです。

31 あるネットワークに属するPCが,別のネットワークに属するサーバにデータを送信するとき,経路情報が必要である。

PCが送信相手のサーバに対する特定の経路情報をもっていないときの送信先として、デフォルトゲートウェイのIPアドレスを設定しておく。

32 システム要件定義の段階で,検討したシステム要件の技術的な実現性を確認するために有効な作業として,適切なもの → プロトタイピングの実施

33 コピープロテクトを無効化する機能をもつプログラムの販売を禁止しているもの → 著作権

著作権法では「私的仕様の範囲」での複製が認められていますが、コピープロテクトなどの技術的保護手段を除去したり回避する行為は禁止されています。(第30条の2)

34 ブラウザとWebサーバ間でSSLを使った通信 → https:// (SSLで暗号化されている。)

35 受入れテストの合否判定は、発注側がやる必要がある。

36 欠陥の予防コストは,不具合発生時に是正するコストよりも一般的に少ない。

→ 一般にシステム開発の上流での欠陥は下流工程に行くほど除去するためのコストが掛かります。レビューなどを頻繁に行い予防することで後工程での不具合の発生確率を下げ、是正に掛かる費用を低く押されることができます。

37 ディジタル署名 → 電子データに対し,ハッシュ関数と公開鍵暗号を用いることで,改ざんを検知する方式

38 ソフトウェアの詳細設計 → 開発プロセスで実施

39 ハードディスクへのパスワード設定はノートPCの盗難に対する保険となりますが、通常使用中に侵入を試みるウイルスに対しては対策になりません。

41 営業秘密を保護する法律 → 不正競争防止法

42 ドメイン名は,接続先を人が識別しやすい文字列で表したものであり,IPアドレスの代わりに用いる。

43 ドメイン名は電子メールにも利用できる。

44 アナログは連続的に変化する物理量を表す言葉、ディジタルは連続していない(離散的な)量を表す言葉です。時計を例にすると、アナログ時計は秒針が連続的に滑らかに動いていて秒と秒の間の値が存在しますが、ディジタル時計は1、2、…というように秒の間の値がないというイメージです。

45 ABC分析の事例 → 自社の商品を,売上高の高い順に三つのグループに分類して分析する。

46 リスクレベルを決定することは、リスクアセスメントに該当しない。

47 プロジェクトのすべての変更要求は、プロジェクト統合マネジメントが受け付け管理を行います。

48 事業部制組織

→ 利益責任と業務遂行に必要な機能を、製品別、顧客別または地域別に持つことによって、自己完結的な経済活動が展開できる組織

49 散布図

2種類のデータの関係性を表すことを目的として用いる図

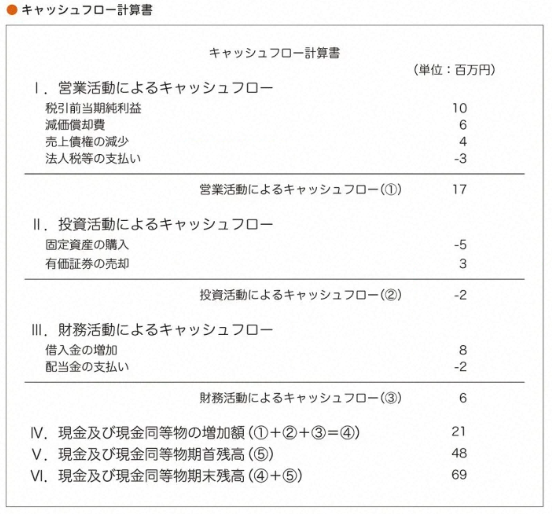

50 財務諸表とは、主に「賃借対照表」「損益計算書」「キャッシュフロー計算書」

このうち現金を”営業活動”、”投資活動”、”財務活動”の3つに分類して計算した書類がキャッシュフロー計算書

51 著作権の保護対象となるもの → 風景を撮影した写真(頻出)

ITパスポート マネジメント系_用語集

マネジメント系

・システム監査について

・ITガバナンスについて

・アローダイアグラムをみてクリティカルパスをだしてどこくいらい遅れても大丈夫か等

・作業の工数に関する計算問題とか追加するべき要員数の計算など

・ソフトウェア保守に該当する内容

・ファシリティマネジメントについて

・開発プロセスに関してどれにあたるか(システム要件定義・システム設計・プログラミングなど)

・機能要件・非機能要件どちらにあてはまるか

・テスト(単体・結合・システム・運用)について

・開発モデルの特徴について(メインはウォーターフォールモデル・アジャイル開発など)

・伝達経路の計算

・SLAで合意する内容について

3 マネジメント系_用語集

1 プロジェクトスコープマネジメント

プロジェクトの実施範囲(スコープ)を定義し、成果物単位でプロジェクト全体を階層的に要素分解したWBSの作成などを行う管理プロセス。プロジェクトの遂行に必要な作業を過不足なく含めることを目的としています。

2 プロジェクト品質マネジメント

プロジェクト作業に係る各プロセスの品質及び成果物の品質を保ち、定められた品質基準を達成するための管理活動です。

3 ITIL(Information Technology Infrastructure Library)

ITサービスを適切に運営管理するためのベストプラクティス(成功事例)を包括的にまとめたフレームワークです。

ITサービスマネジメント分野で広く支持され、業界標準の教科書的な位置づけになります。

英国商務省(OGC:Office Of Government Commerce)によって作成されています。

4 リファクタリング

外部から見た振る舞いを変更せずに、より良いプログラミングに書きなおすこと。

5 リバースエンジニアリング

既存のソフトウェアの動作を解析するなどして、製品の構造を分析し、そこから製造方法や動作原理、設計図、ソースコードなどを調査する技法です。

6 ペアプログラミング

二人一組でプログラムの実装を行い、一人が実際のコードをコンピュータに打ち込み、もう一人はそれをチェックしながら補佐するという役割を随時交代しながら作業を進めていく手法です。

7 テスト駆動開発

求める機能を明確化するために、プログラムを記述するよりも前にテストケースを作成する開発手法です。そのテストをパスする最低限の実装を行った後で、機能を維持したままコードを洗練していくという手順で開発を進めます。

8 SLM(サービスレベル管理)

SLA(サービスレベル合意書)に基づき、顧客要件を満たすITサービスの提供を実現し、その品質の継続的な改善に必要なプロセスを構築するための管理活動です。サービスレベルの維持・管理を行うために「モニタリング」「レポーティング」「レビュー」「改善」というPDCAサイクルを繰り返します。

9 アジャイル開発

顧客の要望に応じて、迅速かつ適応的にソフトウェア開発を行う軽量的な開発手法の総称です。スクラム開発やXP(エクストリームプログラミング)がアジャイル開発のフレームワークとして有名で、概ね数週間ごとに分析、設計、実装、テストのサイクルを繰り返しながら、次第に完成度を高めていくことが特徴です。

アジャイル(Agile)には「俊敏な」「すばやい」といった意味があります。

10 ウォーターフォール

開発プロジェクトを時系列的に「要件定義」「外部設計(概要設計)」「内部設計(詳細設計)」「開発(プログラミング)」「テスト」「運用」などの作業工程(局面、フェーズ)に分割し、開発を上流から下流に一方方向に進める開発モデルです。最初は仕様を固め、それに沿って全部を作り上げるので、要求の変化に柔軟に対応することは困難です。

11 親和図法

あるテーマに基づいて集めたデータを関連によってグループ化することで項目を整理する手法です。複雑に絡み合った問題や、まとまってない意見、アイデアなどを整理し、まとめるために用いられます。

12 ITガバナンス

経営陣がステークホルダのニーズに基づき、組織の価値を高めるために実践する行動であり、情報システムのあるべき姿を示す情報システム戦略の策定及び実現に必要となる組織能力です。

ITを用いた企業統治という意味があります。ITガバナンスの構築と推進は経営者の責務であり、経営目標を達成するための情報システム戦略の策定、組織規模でのIT利活用の推進などがITガバナンスの活動に該当します。

13 FAQ(Frequently Asked Questions)

頻繁に寄せられる質問とそれに対する回答をまとめておき、利用者が自分で検索できる仕組み。

14 イテレーション

アジャイル開発で、全体の開発期間を数週間程度の短い期間に区切って、この小さな開発単位ごとに設計・開発・テストを反復します。

このアジャイル開発における開発サイクルのことを、XP(エクストリームプログラミング)では「イテレーション」といいます。

スクラム開発では、「スプリント」と呼びます。

15 DevOps(デブオプス)

開発を意味するDevelopmentと運用を意味するOperationを組み合わせた造語で、開発担当チームと運用担当チームが緊密に協力・連携し、自動化ツールなどを活用して柔軟かつ、スピーディーに開発を進めるソフトウェア開発の手法です。継続的インテグレーション、継続的デリバリ、継続的デプロイメントの3つのプラクティスを利用することにより、開発効率の向上、迅速なリリース、信頼性の向上、共同作業による文化の醸成などが期待できます。

ナレッジマネジメント

組織内の各個人がもつ知識やノウハウを組織全体で共有し、有効活用する仕組み

16 PMBOK(Project Management Body of Knowledge)

プロジェクトマネジメントに関する知識を体系的にまとめた参考書のようなもので、通称は「ピンボック」です。PMBOKはアメリカの「PMI」というプロジェクトマネジメントの普及拡大を目的とした非営利団体によって作られました。現在では、PMBOKはプロジェクトマネジメントの世界標準となっています。

PMBOKの目標は、「QCD(品質、費用、納期)」の管理です。

PMBOKでは、プロジェクトの開始から終結までの流れを「立ち上げ」→「計画」→「実行」→「監視・コントロール」→「終結」という5つのプロセスに分割し、定義しています。

・1 立ち上げプロセス

プロジェクトの開始前に、その認可を得るプロセスが「立ち上げプロセス」です。 プロジェクトに必要な情報であるプロジェクトの目的、目標、予算、成果を定義し、プロジェクト憲章の作成とステークホルダー(利害関係者)の特定を行います。

・2 計画プロセス

計画プロセスは、プロジェクトの目的、目標を達成するための作業計画を立案し、作成するというプロセスで、同プロセスの中にさらに20もの詳細なプロセスが定義されています。このとき、目標の定義と洗練や、プロジェクト実行時の一連の行動の流れも含めて規定します。

・3 実行プロセス

実行プロセスは、立案した計画に基づいて人員と資源を調整し、プロジェクトを実行するというプロセスです。もっとも資源を消費するプロセスであり、実行の結果によっては計画を更新し、ベースラインを再設定する必要があります。

・4 監視・コントロールプロセス

このプロセスは、プロジェクト実施中の作業について、計画と差異が発生していないかを継続的にチェックして、差異が検出されたならば、その是正を行います。

・5 終結プロセス

終結プロセスは、所定のプロセスが完了していることを検証し、プロジェクトやフェーズを公式に終結させるプロセスです。ただ終了をするだけでなく、プロジェクト実行において獲得した情報や経験を保管し、次のプロジェクトに役立てることが重要とされています。

次に、5つのプロセスを実行していくために必要な、10個の知識エリアと呼ばれる分野を紹介します。

・PMBOKの10の知識エリア

1)統合マネジメント

プロジェクト全体の方針を決め、調整する分野が「統合マネジメント」です。他の9つの知識エリアを統合し、マネジメントする位置づけにあります。

2)スコープマネジメント

プロジェクトの範囲(=スコープ)を定めた上で、プロジェクトの目標を達成するために必要な成果物とタスクを定義し、目標達成を確実に行うための分野です。プロジェクトの成否に影響する最重要項目とも言われています。(プロジェクトで実行すべき作業のこと)

3)スケジュールマネジメント

時間当たりの生産性を高めるために時間の管理をする分野がスケジュールマネジメントです。2017年PMBOK第6版のリリースに伴って、「タイムマネジメント」から、「スケジュールマネジメント」に名称が変更されました。

4)コストマネジメント

プロジェクトを予算内で完了させるために必要なコストの見積もりや予算設定、コントロールをするのがコストマネジメントです。現実的な予算を設定し、予算を超過しないようにマネジメントを行います。

5)品質マネジメント

プロジェクトのプロセスや、プロジェクトによってできた成果物の品質の管理をする分野が品質マネジメントです。プロジェクトの品質とは、成果物がクライアントの要求に一致しており、使用に適していることを指します。

6)資源マネジメント

プロジェクトの目的を達成するために人材だけでなく物的資源を調達・管理し、プロジェクトを遂行できるチームを組織する分野が資源マネジメントです。 2017年PMBOK第6版のリリースに伴って、「人的資源マネジメント」から「資源マネジメント」へ、名称と内容が変更されました。

7)コミュニケーションマネジメント

コミュニケーションマネジメントは、ステークホルダー(利害関係者)との適切なコミュニケーションを行うために必要であり、具体的にはプロジェクト情報の生成、収集、配布、保管、検索、最終的な廃棄を行います。ポイントとしては、ただ伝達すればいいわけではなく、相手の理解を得るところまでが求められます。

8)リスクマネジメント

リスクとは、安全かどうかが不確実なものを指します。リスクを避けてばかりいるとチャンスが得られない可能性も高く、リスクは必ずしも悪いものではありません。そこで、プロジェクトにとってマイナスになるリスクを予防し、コントロールしながら継続的に管理、調整する必要があります。

9)調達マネジメント

作業の実行に必要なプロダクト、サービス、所産をプロジェクト・チームの外部から購入または取得する際に、業者の管理をすることを調達マネジメントと定義しています。調達には契約がつきものですが、契約だけがこの領域の目的ではありません。選定から納品の進捗管理、検収まで、調達に必要なすべての管理を行います。

10)ステークホルダーマネジメント

ステークホルダー(利害関係者)にとって必要な情報を収集し、その保管・伝達を管理する分野がステークホルダーマネジメントです。 2012年公開のPMBOKガイド第5版で、コミュニケージョンマネジメントから独立して新設された知識エリアです。

17 ファシリティマネジメント

組織が保有または使用する全施設資産、及びそれらの利用環境を経営戦略的視点から総合的かつ統括的に企画、管理、活用する管理手法です。土地、建物、構築物、設備などの「業務用不動産」を管理対象とします。

18 ブラックボックステスト

システムへの入力とそれに対して得られる出力だけに着目して、様々な入力に対して仕様書通りの出力が得られるかどうかを検証していくテストで、主にシステムテストで用いられる。システムの内部構造を考えずに検証を行うのでブラックボックステストと呼ばれている。

19 ホワイトボックステスト

プログラムやモジュールの単体テストとして実施されるテスト手法で、内部構造に基づき仕様書通りに動作するかを検証するために実施される。内部構造が明らかな状態でテストを行うこからホワイトボックステストと呼ばれている。

20 共同レビュー

利用者(顧客)と開発者が共同して設計書などの体系的な検査を行うことです。システム要件の定義には利用者も参加し、開発側との認識の違いを埋めたり、必要な機能や能力などが含まれているかを確認したりすることが重要です。

21 プロジェクト人的資源マネジメント

プロジェクトチームのメンバが各々の役割と責任を全うできるように管理することで、プロジェクトチームのパフォーマンスを維持することを目的とする活動です。

このプロセスには、「プロジェクトチームの編成」「プロジェクトチームの育成」「プロジェクトチームのマネジメント」などの活動があり、人のパフォーマンスを最大化することを目的に、要員の育成もその活動に含まれます。

21 ITサービスマネジメント・問題管理

問題の根本原因を突き止め、インシデントの再発防止のための恒久的な解決策を提示する一連の活動です。また将来発生し得る障害を予見し、可能な限り防止する能動的な活動も行います。

23 類推見積法

過去に経験した類似のシステムについての実績データを基にして、システムの相違点を調べ、同じ部分については過去のデータを使い、異なった部分は経験から規模と工数を見積もる方法です。低コストで簡単に見積もることができ、システムの詳細機能が固まる前の初期段階から適用可能ですが、担当者の能力によって見積り結果のバラつきが生じやすい特徴があります。

25 プロジェクトスコープマネジメント

プロジェクトの実施範囲(スコープ)や成果物を定義し、プロジェクトチームが行うべき作業を階層的に細分化したWBSの作成を行う管理プロセスです。プロジェクトの遂行に必要な作業を過不足なく含め、プロジェクトを成功させることを目的とします。

26 プロトタイプ(Prototype)

開発の初期段階で、利用者の要求する仕様との整合性を確認したり、問題を洗い出したりするなどのために作成される簡易的な試作品です。

プロトタイプを用いる開発モデルでは、利用者に完成品のイメージを早期に理解させ、承認やフィードバックを得ながら開発を進めていくため、開発後半での後戻りや完成時に不具合が発覚することを防ぐことができます。

27 SLM(Service Level Management)

サービスレベル合意書(SLA)に基づき、顧客要件を満たすITサービスの提供を実現し、その品質の継続的な維持・改善を行う管理手法、またはそれを目的として活動するプロセスです。

28 ウォータフォールモデル

開発プロジェクトを時系列に「要求定義」「外部設計(概要設計)」「内部設計(詳細設計)」「開発(プログラミング)」「テスト」「運用」などの作業工程(局面、フェーズ)に分割し、開発を上流から下流に一方向に進める開発モデルです。

原則として前工程が完了しないと次工程に進まない(設計中にプログラミングを開始するなどの並行作業は行わない)ことで、前工程の成果物の品質を確保し、システム開発の一貫性を保証します。ウォータフォールモデルは、工程管理がしやすく大規模なシステム開発に向いていますが、工程の後戻りが生じると大幅な時間のロスが生じるといった欠点があります。

29 スパイラルモデル

サブシステムごとに開発プロセスを繰り返し,利用者の要求に対応しながら改良していく手法である。

分析 → 設計 → プログラミング → テスト → 評価(改良及び追加機能を繰り返す)

開発工程を繰り返しながら開発工程の規模を拡大(機能の改良・追加)し、開発コストの増加などのリスクを最小にしつつシステム開発を行う開発モデルです。

30 プロトタイピングモデル

システム開発の早い段階で試作品を作成し,利用者の意見を取り入れながら要求や仕様を確定する手法である。

31 ITサービスマネジメント

・インシデント管理

インシデント管理は、システムの異常終了や構成機器の障害発生などのようにサービスの中断やサービス品質の低下につながるような事象が発生した時に、サービスの中断時間を最小限に抑えて速やかに回復することを目指すプロセスです。

・変更管理

変更管理は、変更作業にともなうリスクを管理し、リスクとメリットを考慮してリリース管理プロセスへ引き継ぐかどうかの評価を行うプロセスです。

・問題管理

インシデントや障害原因の追及、および恒久的な対策、再発防止策の提案を目的としたプロセスです。

・リリース管理

変更管理プロセスで承認された変更作業について、実際のサービス提供システムへ変更作業を行うプロセスです

32 リエンジニアリングモデル

既存のソフトウェアを利用して新しいソフトウェアを作成するための開発モデル全般を指します。

33 リスクマネジメント

脅威,脆弱性,リスクは次のように定義されます。(IPA Webサイトより引用)

・脅威

システム又は組織に危害を与える事故の潜在的原因

・脆弱性

脅威によって影響を受ける内在する弱さ

・リスク

ある脅威が脆弱性を利用して損害を与える可能性

リスクは、脅威と脆弱性が結びつくことで生じ、守るべき情報資産の価値が高いほどリスクが大きくなります。リスクの大きさは、「発生確率×損害の大きさ」で評価されますが、発生確率は「脅威と脆弱性」によって決まり、損害の大きさは「資産価値」で決まるので、リスクの大きさは、資産価値,脅威,脆弱性の3要素の関係で評価されます。

34 SLA

SLAを締結することによって、利用者と提供者の双方に次のようなメリットがあります。

1 双方がサービスレベルについての共通認識を持つことができる

2 委託者は、サービスレベルの妥当性を確保でき、サービスが未達成時は保険となる

3 提供者側は、サービス提供の責任範囲を明確化することができる

35 リスクコントロールマトリクス(RCM:Risk Control Matrix)

業務上に潜在するリスクとそれに対するコントロール(統制)の関係を一覧表にしたものです。内部統制の6要素のうち「リスクの評価と対応」と関係が深く、「業務フロー図」「業務記述書」とともに内部統制の整備状況を明確にするための3点セットと呼ばれています。

RCMの作成には、業務プロセスに存在するリスクと、実施しているコントロールを対応付けて記述することで、どのコントロールがどのリスクの低減のために存在するのかを明確にする意図があります。

36 プロジェクト人的資源マネジメント

プロジェクトチームのメンバが各々の役割と責任を全うすることでプロジェクトチームとして機能し、プロジェクトの目標を達成することを目的とするプロセスです。

このプロセスでは、「プロジェクトチームの編成」「プロジェクトチームの育成」「プロジェクトチームのマネジメント」などが実施されます。

37 システム設計

1 外部設計

システムを「利用者側から見た」設計を行います。つまり、ユーザーインターフェースなど、利用者が実際に手に触れる部分の設計を行います。

*なんとか画面 OK → 〇〇処理へ

Cancel → 前画面へ

2 内部設計

システムを「開発者から見た」設計を行います。つまり、外部設計を実現するための実装方法や物理データ設計などを行います。

*うんたらシステム → 〇〇機能 → 処理A → ファイルA

→ 処理B → ファイルB

→ 〇〇機能

3 プログラム設計

プログラムを「どう作るか」という視点の設計を行います。プログラムの構造化設計やモジュール同士のインターフェイス仕様などがこれに当たります。

*処理A → なんたらチェック → チェック1

→ チェック2

→ ファイル出力

38 システム設計

1 システム設計方式 -システム要件を「ハードウェア」「ソフトウェア」「手作業」に振り分ける

2 ソフトウェア要件定義-ソフトウェア要件(機能や性能)を決める。主にインターフェースとデータ

3 ソフトウェア方式設計-ソフトウェア要件(機能や性能)をプログラムの単位まで分割する。

4 ソフトウェア詳細設計-「プログラムの単位まで分割された要件」をさらに「コーディングができる単位」まで分割する

39 テスト

システムが仕様通りに動くか確認する工程。

それと同時に、要件定義プロセスで明確にした「業務に必要な条件(業務要件)」がきちんと実現されているかも確認します。

「システムテスト」「結合テスト」「ブラックボックステスト」「ホワイトボックステスト」「ソフトウェア受入れ」がよく出題される。

ITパスポート ストラテジ系_用語集

ストラテジ系

・損益計算書・貸借対照表など財務諸表からの問題

(営業利益・経常利益・自己資本利益率など)

・損益分岐点個数・売上高を出す問題

・不正アクセス禁止法の規制対象について

・著作権で保護されるものについて

・特許権・実用新案権・意匠権・商標権のどれに該当するか

・企画プロセス,要件定義プロセス,開発プロセス,運用プロセスに分けたときにどれに該当するか

・BCP・BCMについて

・SWOT分析について(強み・弱み・機会・脅威の分類)

・公益通報者保護法について

・不正競争防止法や営業秘密に関して

・個人情報保護法で規制対象について

・労働者派遣に関する問題

・PPM(花形・金のなる木、問題児、負け犬の分類)について

・BSC(バランススコアカード)について

・SaaSについて

・サイバーセキュリティ基本法

・市場開発戦略,市場浸透戦略,製品開発戦略,多角化戦略の位置づけ

・固定費もしくは変動費をもとめる問題

・ISO9000・14000・27000の区別の問題

2 ストラテジ系_用語集

3 ダイレクトマーケティング

ターゲットとなる顧客ごとに、個別対応するマーケティング。

顧客の見込み度ごとに、割引額や提案を変えて、効率よく売り上げを伸ばす手法。

4 テレマーケティング

電話でオペレーターが、顧客と直接対話をして販売する方法。

5 RFI(Request For information):情報提供依頼書

企業がシステムの調達や業務委託をするときに、初めての取引先となるベンダー企業に、企業情報や製品情報の提供を依頼する文書のこと

6 RFP(Request For Proposal):提案依頼書

発注企業が、情報システムの導入や業務委託を行う際に、具体的に提案して欲しい内容を記載し、受託企業に依頼した文書のこと

情報システムの調達を予定している企業・組織が、発注先候補のITベンダに対して具体的なシステム提案をするように求めること、または委託するシステムの要件や調達要件を取りまとめた文書です。

RFPは通常、選定対象の複数のITベンダに対して発行され、それぞれのITベンダの提案書を元に発注先の選定が行われます。

7 RFQ(Request For Quotation):見積依頼書

ベンダー企業からシステムの詳細な見積金額を入手し、契約金額を確定する文書のこと

8 イノベーションのジレンマ

大企業が新規収入源を得るため新規事業(イノベーション)を起こす際、大きな落とし穴があると指摘される経営の理論。

新規事業よりも既存事業のほうが魅力的に見えてしまう。

9 限界効用逓減の法則

最初に商品を消費したときに感じた価値や満足度が,消費する量が増えるに従い,徐々に低下していく現象

10 カニバリゼーション

自社の既存商品がシェアを占めている市場に,自社の新商品を導入することで,既存商品のシェアを奪ってしまう現象

12 シェアリングエコノミー

インターネット上のプラットフォームを介して、個人と個人の間で使ってないものや場所を共有する経済活動(共有経済)

(例)タイムズカーシェア等

14 FinTech

金融×ICTにより、これでにない革新的なサービスを開拓する取り組み

15 FA(Factory Automation)

工場設備や産業ロボットの導入によって、工場の自動化を行うこと。

16 OA(Office Automation)

事務機器や事務作業の自動化を表す言葉。

17 不正競争防止法

企業間で過度な競争が行われないよう公正な企業活動を保護する法律。営業秘密の要件は不正競争防止法で定められている。

この法律では20以上の行為を「不正競争」として定めていますが、類型で分けると以下の9つとなります。

1 周知な表示をして混同を生じさせる行為

2 他品の著名な商品等表示を冒用する行為

3 他人の商品の形態を模倣した商品を提供する行為

4 営業秘密の侵害行為

5 技術的制限手段に対する不正行為

6 ドメイン名に係る不正行為

7 原産地、品質等の誤認惹起行為

8 信用毀損行為

9 代理人等の商標冒用行為

18 営業秘密(以下3つの定義を満たす必要がある)

1 秘密管理性:秘密として管理されていること

2 有用性 :企業活動に有用な技術や情報であること

3 非公知性 :世の中に知られていないこと

19 ITストラテジスト

ITを活用した経営戦略を立てる役割の人。

「ストラテジスト」とは…戦略家、戦略を作る人の意味。

20 システムアーキテクト

21 システムアナリスト

情報システムの分析・評価をする人

「アナリスト」とは、分析業務を行う人、という意味

23 IT基本法

ITを活用する社会方針を政府に設置される機関に関連して定めた法律

25 サイバーセキュリティ基本法

サイバーセキュリティの推進にあたって、基本理念、施策、国及び地方公共団体の責務を明らかにした法律。

(概念)

・6つの基本理念

・国、地方自治体、重要会社基盤事業者、サイバー関連事業者その他の事業者、教育研究機関の責務

・国民の努力義務

・サイバーセキュリティ戦略

・11個の基本的施策

・サイバーセキュリティ戦力本部の設置

27 SEO(Search Engine Optimaization)

検索したときに、自社のWebサイトを上位に表示できるようにキーワード等で工夫すること

28 デザイン思考

アプローチの中心は常に製品やサービスの利用者であり、利用者の本質的なニーズに基づき、製品やサービスをデザインすること。

29 BPR(Business Process Re-enginnering)

業務プロセスを抜本的に再構築することで「コスト」「品質」「サービス」等を改善。

30 オブジェクト指向

データと手続きを備えたオブジェクトの集まりとして捉え、情報システム全体をデザインする。

32 GPS

現在位置をリアルタイムで把握する

33 TLS

インターネット販売などで情報を暗号化して、通信の安全性を確保する。

34 バイオメトリクス認証

指紋や虹彩といった身体的特徴を識別して個人を認証する。

偽造が難しく、経年劣化が小さいものが優れている。

(注)バイオメトリクス認証が普及しない理由

身体的欠損のある人が利用できないデメリットがある。

35 PEST分析(Political(政治)、Economical(経済)、Social(社会)、Technological(技術))

マクロ環境を分析するフレームワーク。

マーケティング環境を把握するため、中長期の環境分析で利用。

36 RPA(Robotic Process Automation)

定型的な作業を自動化によって処理するソフトウェア。

37 SDGs

持続可能な世界を実現するために国連が採択した、2030年までに達成されるべき開発目標を示す言葉。

38 システム監査

システムを作ったり管理したりした当事者ではない、第三者の立場の役割が調査・評価をおこなうこと。

システム監査は、監査計画に基づき、予備調査、本調査、評価、結論の手順によって実施しなければならない。

39 内部統制

企業の事業目的や経営目標を達成するため社内ルールを整備し、実際に運用すること(業務の効率や有効性、法令順守、資産の保全)

(金融庁が示す、「財務報告に係る内部統制の評価・および監査に関する実施基準」で以下6つが示されている

1 統制環境:組織の気風を決定し、組織内のすべての者の統制に対する影響を与えるとともに、他の基本的要素の基礎・基盤のこと

2 リスクの評価と対応:組織目標の達成に影響を与える事象について、組織目標の達成を阻害する要因をリスクとして識別、分析及評価するプロセス

3 統制活動:経営者の命令及び指示が適切に実行されていることを確保するために定められる方針及び手続のこと

4 情報と伝達:必要な情報が識別、把握及び処理され、組織内外及び関係者相互に正しく伝えられることを確保すること

5 モニタリング:内部統制が有効に機能していることを継続的に評価するプロセス

6 ITへの対応:組織目的を達成するために予め適切な方針及び手続きを定め、それを踏まえて、業務の実施において組織の内外のITに対し適切に対応すること

)

40 共通フレーム

ソフトウェア産業界で「共通の物差し」となる規格。以下の4つの開発取引課題を解決する。

1 取得者と供給者で用語が統一されていない。

2 多くの人が係るためコミュニケーションが複雑

3 役割分担が不明確

4 曖昧な見積が招くトラブル

1~4のような問題を解決するために、取得者と供給者双方及びシステム開発に関わる全ての人が、システムライフサイクルの各フェーズにおける作業項目を共通に参照できるよう詳細に記述したり、ソフトウェア取引を明確化したりするための基準が記述されています。

41 アローダイアグラム

作業の関連をネットワーク図で表したもの。

42 DFD(Data Flow Diagram)

業務データの流れを表で表した図

入力データ及び出力データのこと。

43 ガントチャート

作業軸を縦軸にとって、作業の所要期間を横棒で表した図

44 ER図

ソフトウェアのデータ間の関係性を表した図

DBの対象となる実態(エンティティ)と、実際の持つ属性(アトリビュート)、及び実態の関連(リレーションシップ)を表現する図。

関係DBの概念モデル設計によく利用されますが、記法自体は関係モデルに限らず任意のオブジェクトとその関連の記述が可能になっています。

45 リスクアセスメント

リスクレベルを判断し、対応するか・許容するか判断する

(特定 → 分析 → 評価)

46 APIエコノミー(API経済圏)

WebAPI(TwitterAPI、GoogleマップAPI、AmazonAPIなど)を連携・活用してサービスや価値が創出される経済の仕組みのことです。APIの利用者側としては自社で同じ機能を開発す津ことなく利用できるメリットがあり、APIを公開する側にはサービス使用に伴う課金で収益を得るほか、単純に自社サービスの広まりによりユーザー数が増加することがメリットになります。

47 コネクテッドカー

インターネット接続を有し、サーバと情報のやり取りをできる自動車です。

できること

・もしもの時、車が自信が緊急通報

・事故状況を判断してドクターヘリまで呼んでくれる

・離れた車の異常をスマホに知らせる

・盗難時、オペレーターが車両追跡

・車の異常、あなたの代わりに警備員が確認

・エンジンの始動を遠隔で確認して盗難予防

・盗難に気が付いた時、エンジンの再始動やステアリングロックの解除を禁止

・うっかりウィンドウを閉め忘れても、スマホに知らせてくれる

・見たことのない警告灯の対処法を車が教えてくれる

・24時間いつでも緊急車両を手配

48 BYOD(Bring Your Own Device)

従業員が個人的に所有するPCやスマートフォンなどの情報端末を組織の許可を得た上で職場に持ち込み、それを業務に使用することを意味します。

企業側は、BYODを導入することで、これまで従業員に支給していた情報機器の調達コストや通信費を削減できるなどのメリットがある一方、管理が不十分な端末を業務に使用することになるので、情報漏洩やウイルス感染などのセキュリティリスクは大きくなります。

49 経常利益

企業の普段の利益を表す指標で、営業利益に営業外損益を加減して求めます。

経常利益=営業利益 + 販売費及び一般管理費

営業利益=売上総利益 - 販売費及び一般管理費

売上総利益=売上高 - 売上原価

51 粗利を求める計算式

(売上高) - (売上原価)

52 MVNO(Mobile Virtual Network Operator){仮想移動体通信事業者}

大手通信事業者から回線の卸売りをうけ、自社ブランドの通信サービスを開始すること。

自身では無線通信回線設備を保有せず、ドコモやau、ソフトバンクといった電気通信事業者の回線を間借りして、移動通信サービスを提供する事業者のことです。

53 WBS(Work Breakdown Structure)

プロジェクトへの目標を達成し、必要な背化物を過不足なく作成するために、プロジェクトチームが実行すべき作業を、成果物を主体に階層的に要素分解したものです。

WBSは成果物や作業名が列挙された図なので、個々の作業の内容までは表現できません。このため、WBSの構成要素に関する作業内容の記述し、WBSを補完する文章が必要となります。この文章は一般的にに「WBS辞書」と呼ばれます。

WBS辞書には、各構成要素ごとに以下の内容が記述されます。

・識別コード

・成果物の詳細や作業内容

・前提条件と制約条件

・担当組織

・受入基準

etc…

54 エンタープライズリサーチ

インターネット検索エンジンと同じ感覚で、組織内に点在する大量の資料・データ群から目的のものを見つけるための企業内検索エンジンです。

導入することで、目的のデータにたどり着くまでの時間短縮や、企業が保有するデータの有効活用ができます。

56 SCM(Supply Chain Management)

生産・在庫・購買・販売・物流などのすべての情報をリアルタイムに交換・一元管理することで、生産から販売に至る一連の流れや全体の効率を向上させることを目指す経営手法です。

SCMシステムの導入により、納期短縮や在庫削減といった効果が期待できます。

57 情報システムのライフサイクル

1 システム計画プロセス

システム化の基本的な方針や前提条件を確認し、システム化の目的、システム化のスケジュール、プロジェクト推進体制などを取りまとめる。

2 要件定義プロセス

開発するシステムに必要な機能や性能及び制約条件を洗い出し、利害関係者と合意する。

3 開発プロセス

要件定義プロセスで合意した要件を満たすシステムを設計し、開発し、テストする。

4 保守プロセス

リリース後のシステム修正、改善する。

注)業務パッケージの導入に関しては、現行の業務モデルとパッケージが前提とする業務モデルの適合度を測る「フィット&ギャップ分析」が必要不可欠です。適合しない要件や仕様については、カスタマイズ等で実現の方針を検討してみたり、業務パッケージに合わせたりすることになるので、システム化に踏み切る前にパッケージ製品を評価し、自社で採用できるかどうかを検討しなければなりません。これはシステムの企画段階で行うべき作業です。

58 技術ロードマップ

縦軸に対象の技術、製品、サービス、市場を、横軸には時間の経過をとり、それらの用うその将来的な展望や進展目標を時系列で表した図表のことです。技術開発に携わる人が、技術の将来像について科学的な裏付けのもとに集約した意見をもとに策定され、研究者、技術者にとって、研究開発の指針となる重要な役割を果たします。

技術ロードマップには、企業内の目標管理目的で作成する物から政府が国としてのビジョンを示すために作成するものまで様々あります。

59 HRTech(Human Resources)×Tech(テクノロジー)

人事×テクノロジーを組み合わせた造語で、人的資源の管理にICT技術を活用しようとする活動やサービスの総称です。

HRテック分野を大きく分けると、人事管理、人材開発、労務管理、福利厚生などの機能を提供する「人事・組織システム」と求人やロボット・AIなど機能を提供する「労働力の獲得」があります。

60 システムを外部発注する際の基本的な流れ

61 プロバイダ責任制限法

インターネット上のWebページ、SNS、電子掲示板のように不特定多数の者が閲覧する通信について、その情報を媒介するプロバイダ等の「損害賠償責任制限」及び、それらの通信で権利を侵害されたと者に与えられる「発信者情報の開示責任権」を定めた法律です。

この法律で言う、「特定特定通信役務提供者」にはプロバイダのほか、電子掲示板の運営者やサーバー管理者も含まれます。

例)A氏がB氏の投稿でプライバシーを侵害されたと感じた。A氏がプロバイダに対して、B氏の発言の開示請求をした場合、プロバイダはB氏に投稿を開示してよいか確認しなければならない。

62 イノベーションの理論

1 イノベーター(Innovators:革新者)

冒険心にあふれ、新しいものを進んで採用する人

2 アーリーアダプタ(Early Adopters:初期採用者)

流行に敏感で、情報収集を自ら行い、判断する人。オピニオンリーダーとも呼ばれる。

3 アーリーマジョリティ(Early Majority:前期追随者)

比較的慎重な人。平均より早く新しいものを取り入れる。ブリッジピープルとも呼ばれる。

4 レイトマジョリティ(Late Majority:後期追随者)

比較的懐疑な人。周囲の大多数が試している場面を見てから同じ選択をする。フォロワーズとも呼ばれる。

5 ラガード(Laggards:遅延者)

最も保守的な人。流行や世の中の動きに関心が薄い。イノベーションが伝統になるまで採用しない。伝統主義者とも呼ばれる。

64 かんばん方式

工程の中間在庫の最小化を目的として”かんばん”と呼ばれる生産指示票を使う生産システムで、ジャストインタイム生産方式を実現するために重要な役割を果たす要素です。

前工程がムダに部品を多く作り、後工程に貯めてしまうというそれまでの非効率的な生産性を改善するために、かんばん方式では後工程の部品数が一定数以下になった時点で後工程が前工程から必要分を引き取り、前工程は引き取られた分だけを補充するという「後工程引き取り方式」で生産を行います。この時、後工程から前工程に引き渡される生産指示票を”かんばん”と呼ぶことから、このような生産方式を”かんばん方式”といいます(現在ではITを利用した”eかんばん”に進化しています)。

65 クラフト生産方式

熟練した職人が手間をかけて全部または一部の工程を手作業で生産する方式です。

高級時計の製造過程をイメージするとよいです。

66 セル生産方式

1人または少数の作業者チームで製品の全組み立て工程(及び製品検査)を行う形態です。

多品種小数の生産に適しています。

67 マーチャンダイジング

店頭において、消費者の求める商品を、適切な数量、適切な価格、適切なタイミング等で提供するための一連の活動を表す言葉です。

具体的な活動として、商品の調達、値付け、陳列、販促などがあります。

マーチャンダイズ(Merchandise)は、商品や商品を売買するという意味の英語です。

69 ダーウィンの海

技術経営の成功を阻む障壁を表す言葉で、新技術を用いた開発した製品が市場で淘汰されてしまうことを表しています。製品化にたどり着いた新製品が他企業との競争やニーズの荒波を乗り越え、事業化に達することの難しさを比喩した言葉です。

同じく技術経営の壁を意味する言葉に、「魔の川」「死の谷」があるので、セットで覚えておきましょう。

70 囚人のジレンマ

ゲーム理論に関するモデルの一つで、複数の囚人がいる状況の中で各々が自分にとってベストな選択をした結果、お互いに協力した時よりも全体としての利益が少なくなってしまう様子を表したものです。

71 SOA(Service Oriented Architecture)

ソフトウェアで実現されている機能や部品を独立したサービスとし、それらを組み合わせてシステムを構築するという考え方です。

72 BSC(balanced score card)

企業のビジョンと戦略を実現するために、「財務」「顧客」「業務プロセス」「学習と成長」という4つの視点から業務を評価・分析する手法です。

1 戦略目標

2 重要成功要因(CSF)の洗い出し

3 業績評価指標(KPI)の設定

4 アクションプラン策定

1~4の流れで、戦略を具体的な行動へ落とし込んで達成までを管理します。

BSCのプロセスである4つの視点は以下の通り。

・財務の視点

株主や従業員などの利害関係者の期待に応えるため、企業業績として財務的に成功するためにどのように行動すべきかの指標を設定する。

・顧客の視点

企業ビジョンを達成するために、顧客に対してどのように行動すべきかの指標を設定する。

・業務プロセスの視点

財務的目標の達成や顧客満足度を向上させるために、優れた業務プロセスを構築するための指標を設定する。

・学習と成長の視点

企業のビジョンを達成するために組織や個人として、どのように変化(改善)し、能力向上を図るかの指標を設定する。

74 ROE(Return on Equity)(自己資本利益率)

自己資本(純資産)に対する当期純利益の割合を示す指標で、ある企業が、一会計期間の企業活動を通じて「株主の投資額に比してどれだけ効率的に利益を獲得したか」を判断するのに用いられます。

ROEはその数値が高いほど、自己資本に対する収益性が高いと判断されます。

76 EDI(Electronic Data Interchange)

電子データ交換と訳され、標準化された規約に基づき、異なる組織間で電子商取引のためのメッセージを通信回線を介して交換する仕組みのこと。

77 ジョイントベンチャ(企業合併)

複数の企業が出資し合って組織され、相互の利益のために共同で経営を行う会社のことです。出資を分担するので、投資のリスクを抑えつつ、各企業が持つ強みを活用した事業運営ができることがメリットです。一方、事業方針の食い違いによる対立や、技術・ノウハウの流出が起こり得るのがデメリットです。

78 クロスライセンス

2つ以上の企業や、団体が自らのもつ特許等の知的財産権の実施をお互いに許諾し合うことをいいます。

79 PoC(Proof Of Concept)

新しい概念や理論、原理を実証するために行われる小規模なじつげにゃ研究的な実験を指す言葉です。

本番導入に先んじてモデルシステムを試験的に構築し、その概念・仮説の有効性や実現可能性を調査・検証するために行われます。

80 EIP(Enterprise Information Portal)

従業員や取引先に対して、企業内の様々なシステムやDBにアクセスする入口を提供するシステムのことです。

企業情報ポータルとも呼ばれます。

81 産業財産権

以下の4つの種類があり、特許庁が所管しています。

1 特許権

自然の法則や仕組みを利用した価値ある発明を保護する。存続期間は出願日から20年。

2 実用新案権

物品の形状、構造または組み合わせに係る考案のうち発明以外のものを保護する。存続期間は出願日から10年。

3 意匠権

製品の価値を高める形状やデザインを保護する。存続期間は出願日から25年。

4 商標権

商品の名称やロゴマークなどを保護する。存続期間は設定登録日から10年。

81 ISP(Internet Service Provider)

顧客である企業や家庭のコンピュータをインターネットに接続するインターネット接続業者のことです。

82 デザイン思考

ビジネス上の課題に対して、デザイナーがデザインを行う際の思考プロセス(デザイナー的思考)を転用して問題にアプローチする手法のことです。

デザイン思考のプロセスは「共感」→「問題定義」→「創造」→「プロトタイプ」→「テスト」という5つのステップを踏むとされています。

デザイン思考では、顧客のニーズを出発点として、顧客が本当に欲する製品やサービスを企画・設計することを目的としています。既存の概念にとらわれずにイノベーションを生み出すデザイン方法として注目されています。

83 3C分析

マーケティング分析において必要不可欠な3要素である、顧客(Customer)、自社(Company)、競合(Competitor)について自社の置かれている状況を分析する手法です。一般的には「顧客」→「競合他社」→「自社」の順で分析を行います。

84 賃借対照表

企業のある一定時点における資産、負債、純資産の額とそれらの比率を表す財務諸表で、バランスシート(B/S)とも呼ばれます。財務状況を客観的に把握できるので、企業評価に用いられたり経営の改善に役立てられたりします。

85 MOT(Management of Technology)

技術経営とも呼ばれ、技術開発の成果によって事業利益を獲得することを目的とした経営手法です。イノベーションの創出を経営の立場から推進し、技術資産を豊富に蓄えることで市場における競争力を強化し、事業の持続的な発展を目指します。

86 CSR(Corporate Social Responsibility)

企業活動において経済的成長だけでなく、環境や社会などのステークホルダからの要請に対し、責任を果たすことが、企業価値の向上につながるという考え方です。企業の社会的責任という意味を持ちます。

87 ロングテール

膨大な商品を低コストで扱うことができるインターネットを使った商品販売において、実店舗では陳列されにくい販売機会の少ない商品でも、それらを数多く取り揃えることによって十分な売り上げを確保できることを説明した経済理論です。

インターネット販売では従来の小売店販売面積の制約に縛られず、商品をDBに登録するだけで膨大な商品点数を揃えることが可能です。この商品点数の多さを活かし、小さいけれども販売機会を多量に集めることで、実店舗では実現不可能で大きな売り上げが生じるという現象が起こります。

このようなビジネスモデルを説明するときに使われるのがロングテール理論です。

名前の由来ですが、販売数を縦軸にとり商品を横軸にして、売上額が多い商品を並べたパレート図を作成すると、販売機会の少ない商品群が右に延びた形状となります。この右に延びた部分が、恐竜の尻尾(tail)のような見た目であることから「ロングテール」と呼ばれています。

88 オンプレミス(On Premises)

情報システムを自社が保有する施設に設置し、自社で管理運用する形態を言います。端的に言えば、自社運用のことです。

89 ERP(Enterprise Resources Planning )

企業内の経済資源を統合的に管理し、最適化することで効率的な経営活動を実現するための手法です。

90 コーポレートブランド

ステークホルダが企業に対して抱くイメージや信頼度から得られる、その企業がもつブランド力です。

コーポレートブランドは無形の資産ですが、企業価値に多くの価値を与えると認識されています。コーポレートブランドを高める目的で行われる戦略を「コーポレートブランディング戦略」といい、市場と競争優位性の確立、顧客満足度・信頼性向上、従業員の求心力向上など、様々なメリットを期待できます。

91 ステークホルダ

利害関係者のこと

92 ユビキタス化

あらゆるものにコンピューターが組み込まれ、コンピューター同士が協調動作することで、人間がコンピュータの存在を意識することなく高い利便性を得られる様子です。

93 ゲーミフィケーション

日常生活の様々な活動にゲーム要素を仕掛けることで、サービスや製品への愛着を利用者に持たせ、より多く使用してもらう仕組みのことを言います。例としては、ポイント・バッジの他に、点数やランキング付け、レベルに応じたコンテンツの提供、他人と競う仕組み、各市要素の導入などがあげられます。

94 ベンチマーキング

自社製品・サービス及びプロセスを定量的・定性的に測定し、それを業界で最も成功を収めている企業(ベスト企業)のものと比較し、そのギャップを把握する分析手法です。分析により明らかになったギャップを埋めるために、ベスト企業のベストプラクティスを参考に業務改善を進めていきます。

95 システム開発プロセス

システム化構想、システム化計画、要件定義、システム開発の順で進んでいきます。

1 システム化構想プロセス

経営上のニーズ、課題を確認し、新たな業務の全体像とそれを実現するためのシステム化構想を作成する

2 システム化計画プロセス

システム化構想を具体化するために、運用や効果等の実現性を考慮したシステム化計画及びプロジェクト計画を作成し、利害関係者の合意を得る

3 要件定義プロセス

これから実現しようとする組織や業務を明確にし、その業務に使用されるシステムの機能等の条件、現行業務/システムからの移行、必要な環境等を定義することで、開発対象のシステムや制約条件等を明示する。

業務要件、機能要件、非機能要件の定義が含まれる

4 システム開発プロセス

要点定義プロセスで合意された要件をシステムの技術的な要件に変換し、システム、ソフトウェア又はサービスを開発する

★システム化計画プロセスで実施する作業は次の通りです。

96 マーケティングミックス

マーケティングミックスとは、企業がマーケティング戦略において目標とする市場から期待する反応を得るために、製品・流通・価格・販売促進の各要素を組み合わせて戦略を立てる考え方です。

97 不正指令電磁的記録に関する罪

刑法の通称ウイルス作成罪」と呼ばれ、正当な理由なく、他人のコンピュータにおける実行の用に供する目的で、ウイルス(マルウェア)を作成・提供・取得あるいは保管した場合に処罰の対象となります。2011年の刑法改正で新設された新しい罪です。

「作成」「提供(未遂も含む)」の場合には3年以下の懲役または50万円以下の罰金、「取得」「保管」の場合には2年以下の懲役または30万円以下の罰金に処されます。

98 CMS(Content Management System)

Webコンテンツを構成するテキストや画像などのディジタルコンテンツを統合・体系的に管理し、配信など必要な処理を行うシステムの総称です。HTMLやCSSの技術的な知識がなくても、テキストや、画像等のコンテンツを用意できれば、ウェブによる情報発信を行えるように工夫されています。

多くのCMSにはコンテンツ配信機能の他に、ワークフロー管理やバージョン管理などの機能が備わっており、Webサイトの運用にかかわる労力を削減するのに有効なシステムとなっています。

代表的なものとして、ブログシステムを構築するWordPress、コミュニティサイトを構築するXOOPS、電子商取引向けのEC-CUBE、教育・授業用のMoodleなどがあります。世界中のWebサイトのうち約半数がCMSを使って運用されているというデータもあり、2019年現在では非常にメジャーな存在です。

99 NDA(Non-Disclosure Agreement):機密保持契約

事業の秘密を漏らさないよう、法的な約束を交わす契約書のことです。

企業間の提案の受け渡しの際に、知り得た情報を漏らさないよう書面で締結します

101 BPO(Business Process Outsourcing)

企業の一部の業務を外部の組織に委託することによって,自社のリソースを重要な領域に集中したり,コストの最適化や業務の高効率化などを実現したりする。

102 レコメンデーション

顧客の購入履歴や利用履歴などのデータから、その顧客が好みそうな商品やサービスを薦める仕組みです。

103 エスカレーション

サービスデスクにおいて、システム利用者からの問合せに対して、担当者が対処できない場合に、より対処能力に優れた上位の組織や担当者、管理者などに依頼して対応を引き継ぐことをいいます。

104 資本利益率

・資本利益率=利益÷資本

・売上高利益率=利益÷売上高

・資本回転率=売上高÷資本

売上高利益率×資本回転率=資本利益率

105 ビッグデータ

典型的なデータベースソフトウェアが把握し、蓄積し、運用し、分析できる能力を超えたサイズのデータを指す言葉で、一般的には数十テラバイトから数ペタバイトのデータがビッグデータとして扱われます。今まではデータ処理ができずに放っておかれていた多種多様なディジタルデータを活用し、事業に役立つ知見を導出する動きがトレンドになっています。

ビッグデータが持つ特性として「3つのV」があります。

1 Volume … データ容量

膨大なデータ量

2 Variety … データの多様性

テキスト、画像、音声といった多様な種類・形式のデータを含む

3 Velocity … データ生成速度・頻度

リアルタイムで収集できるデータ・秒単位など高頻度のデータ

ビッグデータの例としては、1日に何億回も発生するSNSへの投稿、インターネット検索データ、センサネットワークで取得されるデータなどがあります。

106 グラスシーリング

本来は昇進に値する能力を有しながらも、性別や人種などの見えない壁を理由に組織内での昇進が阻まれている状態を示す言葉です。

107 ホワイトカラー労働者

スーツ・ネクタイ姿で仕事を行う頭脳労働者を総称する言葉

108 ホワイトカラーエグゼンプション

ホワイトカラーエグゼンプションは、ホワイトカラー労働者※に対して労働法で定められた労働時間の規制の適用を緩和し、時間ではなく成果に対する報酬支払とすること、またはその制度を意味します。日本でも「高度プロフェッショナル制度」として注目されています。

109 状態遷移図

110 FMS(Flexible Manufacturing System)

NC工作機械、自動搬送装置、倉庫などを有機的に結合し、コンピュータで集中管理することで多品種少量生産に対応した生産自動化を実現するシステムです。

111 機能要件・非機能要件

機能要件

業務をシステムとして実現するために必要なシステムの機能に関する要件のこと。そのシステムが扱うデータの種類や構造、処理内容、処理特性、ユーザインターフェイス、帳票などの出力の形式などが含まれる。

非機能要件

制約条件や品質要求などのように機能面以外の要件のこと。性能や可用性、及び運用・保守性などの「品質要件」のほか、「技術要件」「セキュリティ」「運用・操作要件」「移行要件」「環境対策」などが非機能要件として定義される項目となる。

112 アンゾフの成長マトリクス

経営学者のH・イゴール・アンゾフ(H. Igor Ansoff)が提唱したもので、縦横の2軸に「市場」と「製品」を設定し、それぞれに「既存」「新規」の2区分を設けたマトリクスを使用します。ある事業領域がマトリクス上のどこに位置づけられるのかを明確にし、分類された象限ごとに適した4つの経営戦略(市場浸透,製品開発,市場開拓,多角化)を示したものです。事業成長の方向性を検討するために適したフレームワークとして知られています。

113 バリューチェーン

製品の付加価値がどの部分(機能)で生み出されているかを分析し、価値の連鎖の最適化を図ろうとする考え方です。業務を「購買物流」「製造」「出荷物流」「販売・マーケティング」「サービス」という5つの主活動と、「調達」「技術開発」「人事・労務管理」「全般管理」の4つの支援活動に分類して、主活動の効率を上げることで他企業との競争優位を確立しようとします。

114 バランススコアカード(4つの視点)

1)財務の視点

株主や従業員などの利害関係者の期待に応えて良い業績を出すために、財務的にどのように行動すべきかの指標を設定する。

2)顧客の視点

企業のビジョンを達成するために、顧客に対してどのように行動すべきかの指標を設定する。

3)業務プロセス(内部ビジネスプロセス)の視点

財務的目標の達成や顧客満足度を向上させるために、優れた業務プロセスを構築するための指標を設定する。

4)学習と成長の視点

企業のビジョンを達成するために、組織や個人としてどのように変化(改善)し能力向上を図るかの指標を設定する。

115 PL法(製造物責任法)

製造物の欠陥により消費者側に被害が生じた際の製造業者の損害賠償の責任について定めることで、被害者を保護することを目的とした法律です。

この法律の第3条では、製造物責任の要件として

1)製造業者等が製造し、引き渡した製造物によって損害が生じたこと

2)製造物に欠陥が存在したこと

3)欠陥と損害発生との間に因果関係が存在すること

という3つの要件を定めています。つまり、PL法に基づく損害賠償責任を追及しようとするときには「欠陥と損害の因果関係の証明」をしなければなりません。逆に言えば、損害と欠陥の因果関係が立証されたときにだけに製造業者等に賠償責任が生じます。

117 グループウェア

組織内での情報の管理や共有にコンピュータネットワークを活用し、組織を効率的に運営すること目的としたソフトウェアです。主な機能として、電子会議室、電子掲示板、スケジュール管理、会議室予約、文書共有、ワークフローシステム(電子決裁)があります。

118 B to C(Business to Consumer)

企業と個人の間の電子商取引を表す用語。ネットショップでの取引やインターネットを介したサービスの提供などが該当します。

119 CDN(Contents Delivery Network)

主にWebシステムにおけるコンテンツ配信を高速化するために、最適化された配信環境のことです。

120 ロジスティック

原材料の調達から、生産・販売に至るまでの物の流れを計画的に管理し、統制することで物流の最適化を図る考え方です。

121 ベストプラクティス

その分野で優れた業績を残している企業の成功事例のことです。ベンチマーキングで比較対象として設定します。

122 貸借対照表

一定時点における組織の資産、負債および純資産が記載され、企業の財政状態を明らかにするものです。バランスシート(B/S)とも呼ばれます。貸借対照表の形式は以下のように、左側(借方)に資産、右側(貸方)の上に負債、右側下に純資産となっています。

123 マーケティングミックス

企業がマーケティング戦略において目標とする市場から期待する反応を得るために組み合わせる、複数のマーケティング要素のことです。

マーケティングミックスには幾つかの組合せが考えられますが、このうち4Pは売り手側の企業が顧客に対してとり得る4つのマーケティング手段を表します。

1)Product(製品)

2)Price(価格)

3)Place(流通)

4)Promotion(販売促進)

4Pを買い手側の視点(顧客価値、顧客負担、利便性、対話)に置き換えた考え方を4Cといいます。4Pと4Cの各要素は以下のように対応しています。

124 4S

製造業やサービス業を営む会社で行われる運動である。

理・整頓・清潔・清掃のこと。

(5Sは、「しつけ」を加える)

125 知的財産権の保護対象

1)実用新案権

物品の形状、構造または組み合わせに係る考案のうち発明以外のもの

2)意匠権

物の形状や模様、色彩などで表した商品のデザインなどのように、工業上有用で製品の価値を高める形状やデザイン

3)商標権

文字や図形、記号、立体的形状などで表した商品/サービス名およびマーク

126 企業経営の役職

1)CTO(Chief Technology Officer,最高技術責任者)。

2)CFO(Chief Financial Officer,最高財務責任者)

3)CIO(Chief Information Officer,最高情報責任者)

4)CHO(Chief Human resource Officer,最高人事責任者)

5)CEO(Chief Executive Officer,最高経営責任者)

6)COO(Chief Operating Officer,最高執行責任者)

127 SaaS(Software as a Service)

サービス提供事業者が運用するソフトウェアをインターネット経由で利用するクラウドサービスの形態です。ソフトウェアのデータやユーザ情報も含めてインターネット上で管理されます。自社でシステムを構築・保守する場合と比べて、時間と費用を大幅に節約することができる利点があります。

SaaSの例としてはインターネット経由で利用するメールサービスやグループウェア、会計システムなどがあります。

128 サービスデスクのサービスレベル

・サービス提供時間(業務時間)の遵守

・問合せへの応答時間(平均呼び出し回数など)

・初回コール解決率

・問題解決までの時間

129 レコメンデーション

顧客の購入履歴や利用履歴などのデータから、その顧客が好みそうな商品やサービスを薦める仕組みです。商品販売における関連商品の紹介や、音楽・動画配信サービスにおける"お薦めリスト"が具体例です。

130 アフィリエイト

企業の広告を個人(企業)の所有するホームページに掲載し、そのリンクをたどって企業の商品やサービスが売れた場合に、広告を載せているホームページの主に広告掲載の対価となる報酬を支払うという仕組みです。

131 下請法(したうけほう)

親事業者による下請事業者に対する優越的地位の乱用行為を取り締まるために制定された法律です。

法律には、"下請け代金の支払い確保"のほかにも親事業者の遵守事項などが条文化されており、親事業者の下請事業者に対する取引を公正に行わせることで、下請事業者の利益を保護することを目的としています。

この法律では、親事業者の義務として4項目(及び禁止事項が11項目)が挙げられています。

1 書面の交付義務

発注の際は,直ちに3条書面を交付すること。

※3条書面とは発注に際して定められた具体的事項が記載された書類のことです。

2 支払期日を定める義務

下請代金の支払期日を給付の受領後60日以内に定めること。

3 書類の作成・保存義務

下請取引の内容を記載した書類を作成し,2年間保存すること。

4 遅延利息の支払義務

支払が遅延した場合は遅延利息を支払うこと。

132 ISO 9001

組織の品質マネジメントシステムの要求事項を定めた国際標準規格です。

組織に導入することで品質管理体制が確立され、品質に対する意識の向上や品質改善による業績の改善、及び顧客満足度の向上などが期待できます。対象は製造業に限らないためサービス業にも適用されています。

133 バリューエンジニアリング

製品やサービスの「価値」を、それが果たすべき「機能」とそのためにかける「コスト」との関係で把握し、システム化された手順によって最小の総コストで製品の「価値」の最大化を図る手法です。バリューエンジニアリングでは「商品やサービスの価値」「機能」「コスト」の関係を以下の式で表現します。

134 ワントゥワンマーケティング

顧客一人一人の嗜好やニーズに合わせて個別に対応を変化させて展開されるマーケティング活動です。

市場シェアの拡大よりも、顧客との好ましい関係を築き、長期にわたって自社製品を購入する顧客の割合を高めることに重点を置き、一人の顧客から得られる生涯利益を最大化することを目的としています。

135 マスマーケティング

単一製品にTVコマーシャルなどの大規模なプロモーションを行い、すべての顧客を対象に大量生産・大量流通させるマーケティング手法です。

高度成長期におけるマーティング戦略のベースとなった手法で、セグメントマーケティングやワントゥワンマーケティングと対比する意味で使われます。

136 情報リテラシ

情報(information)と識字(literacy)を合わせた言葉で、PCを利用して情報の整理・蓄積や分析などを行ったり、インターネットなどを使って必要な情報を適切に収集・評価・発信したりするなどの、情報を活用する能力のことです。主に情報の利用側の能力を示す言葉として使われます。

(例)

・ワープロや表計算ソフト、電子メールソフト及びWebブラウザが使いこなせる

・著作権やライセンス契約など関する基本的な知識を持ち、情報を適切に取り扱える

・「探索・収集」「整理・分析・評価」「表現・発信」などの目的に応じて適切なソフトウェアを選択できる。

137 範囲の経済

企業が複数の事業活動を同時に営むことによって、設備などの経営資源の共有が可能になり、それを有効に利用することで,それぞれの事業を独立に行っているときよりもコストが相対的に低下する傾向のこと。

138 規模の経済

生産量が増加するほど1個当たりの生産に要する費用が減少し、利益率が高まる傾向のこと。別名スケールメリットと呼ばれます。

139 タスクフォース

ある任務や課題を達成するために横断的に編成された集団のことです。目的によっては組織を横断してメンバが集められることもある。

140 ネットワーク組織

複数の企業、部門、個人が共通目的をもって、本来の組織の枠組みを越えて水平的かつ柔軟に協働する組織構造です。従来のピラミッド型組織と異なり各構成員の立場が対等、かつ自律的(指示系統が明確ではない)であり構成員が主体的に組織に参加していくことが特徴です。

141 マトリックス組織

従来の職能別組織にそれら各機能を横断するプロジェクトまたは製品別事業などを交差させた組織形態です。1人の担当者が参加する業務の、それぞれの上司から指示を受けることになります。

142 システムインテグレーションサービス(SIサービス)

システムの企画からシステム構築、運用、保守までに必要となる作業の一部、あるいはすべてを一貫して請け負う事業またはサービスです。これを請け負う業者をシステムインテグレーター(System Integrator、通称:SIer)といいます。

144 ホスティングサービス

ユーザが機器の管理をしなくてもいいように、有料または無料でサービス提供者が保有し施設内で運用している機器をレンタルするサービスです。代表的なものとしてレンタルサーバがあります。

145 職務分掌

仕事の役割分担や仕事の権限を明確にすること、及びその考え方に基づき適切に設定された権限ルールのことを言います。

146 技術ポートフォリオ

分析対象の技術を縦軸・横軸の指標をもとに4つの象限に分類することで、その技術が置かれている状況を分析をする手法です。それぞれの軸には、保有技術水準と技術重要度の組合せなどが用いられます。

製品に対するPPM分析と同様に、分析の結果をもとに技術ごとに適切な資源配分を検討します。

147 EA(エンタープライズアーキテクチャ)

社会環境や情報技術の変化に素早く対応できるよう「全体最適」の観点から業務やシステムを改善する仕組みであり、組織全体として業務プロセスや情報システムの構造、利用する技術などを、整理・体系化したものです。

EAでは、「政策・業務体系」「データ体系」「適用処理体系」「技術体系」の4つの体系で、それぞれ、最初に現状を分析した現状モデル(As-Is)を整理し、目標とする理想モデル(To-Be)を描き、最後に現状と理想目標を比較した現実的な次期モデルを作成します。

148 内部統制報告制度

上場企業が、事業年度ごとに当該事業企業の財務報告に係る内部統制の適正性について評価した報告書を有価証券報告書と併せて内閣総理大臣に提出しなくてはならないことを定めた制度で、財務報告の信頼性確保を目的としています。この制度は金融取引法第二十四条の四の四の1を法的根拠とし、虚偽表示及び不提出については罰則も設けられています。

149 BCP(Business Continuity Plan)

組織の事業継続に影響を及ぼす緊急事態が発生した場合に、最低限の中核となる事業を継続し、業務を早期に復旧・再開できるようにするための行動計画。事業継続計画とも呼ばれる。

150 コーポレートガバナンス(企業統治)

企業の経営について利害関係者が監視・規律することで「企業の収益力の強化」と「企業の不祥事を防ぐ」という2つの目的を達成するための組織内に組み込まれる仕組み

151 プライバシーマーク制度

「JIS Q 15001個人情報保護マネジメントシステム―要求事項」に則り、個人情報を適切に取り扱っている企業を公的機関が認定し、マークを付与する制度です。

この制度の運営を行う機関に申請し、個人情報を適切に扱う社内体制を整備していると認められた企業だけが事業活動に関してプライバシーマークを使用できます。

152 e-ビジネスにおける●to□に使用されるアルファベット

G(Government)=政府・行政

B(Business)=企業

C(Citizen、またはConsumer)=個人

E(Employee)…従業員

(例)

B to B:インターネットを利用して,企業間の受発注を行う電子調達システム

B to C:インターネットを利用して,個人が株式を売買するオンライントレードシステム

B to E:各種の社内手続や連絡,情報,福利厚生サービスなどを提供するシステム

C to C:消費者同士が,Webサイト上でオークションを行うシステム

153 ブルーオーシャン戦略

複数の企業が血みどろの競争を繰り広げている市場(レッドオーシャン)に対して製品やサービスを考えるのではなく、これまでになかった付加価値を生み出すことで競争相手のいない平和な市場(ブルーオーシャン)を開拓し、利益を最大化することを目標とする戦略です。

154 イノベーション(innovation)の2種類

・プロセスイノベーション

製品やサービスを生み出す過程にある工程や物流の改善による技術革新

(例)効率的な生産方式、サプライチェーン管理、バリューチェーン管理

・プロダクトイノベーション

革新的な新製品を開発するといった、製品そのものに関する技術革新

「技術主導型」「ニーズ主導型」「類似品型」「商品コンセプト型」といったアプローチ法がある

(例)市場のニーズ

155 MRPシステム(Material Requirements Planning)

資材所要量計画と呼ばれ、部品表と生産計画をもとに必要な資材の所要量を求め、これを基準に在庫、発注、納入の管理を支援するシステムです。

156 コンカレントエンジニアリング(Concurrent Engineering)

主に製造業において、設計から生産に至るまでの各プロセスを同時並行的に行うことで、開発期間や納期の短縮および生産コストの削減を図る手法です。

コンカレント(concurrent)は、「並行」「同時に(発生)」などを意味する英単語です。

157 FMS(Flexible Manufacturing System)

NC工作機械、自動搬送装置、倉庫などを有機的に結合し、コンピュータで集中管理することで多品種少量生産に対応できる生産の自動化を実現するシステムです。

158 システム管理基準

経済産業省により平成16年10月8日に策定された基準で、情報戦略を立案し、効果的な情報システム投資とリスクに対するコントロールを適切に整備・運用するための事項をとりまとめたものです。

159 日本産業規格(JIS)

鉱工業製品、プログラムその他の電磁的記録、建築物、役務について、その種類、形式、形状、構造および品質、性能などの事項を、全国的に統一することを目的として定められる規格です。JISの認定を受けた製品にはJISマークが付けられます。例えば、製造メーカーが違っても乾電池のサイズが統一されているのも、このJISに基づいて設計・製造されているからです。

ISOの原文は英語などで作成されますが、国際標準化に適応し日本国内での使用を円滑にするために、技術的内容及び規格票の様式そのままに日本語に翻訳したもの(規格によっては日本独自の要素を加えたもの)がJISとして発行されています。

・ISO 9000シリーズ → JIS Q 9000シリーズ

・ISO 14000シリーズ → JIS Q 14000シリーズ

・ISO 27000シリーズ → JIS Q 27000シリーズ

160 RFM分析

・R…Recency(最終購買日)

最近の購入はいつか

・F…Frequency(購買頻度)

どのくらいの頻度で購入しているか

・M…Monetary(累計購買金額)

合計でいくら使っているか

という3点に注目して顧客の購買行動の分析を行う手法です。

161 組込みソフトウェア

特定の機能を実現するために家電製品や機械に組み込まれるソフトウェアで、主にPC上で起動するソフトウェアと対比して使われます。現在生産されているほとんどの機器、家電には組込みソフトウェア(システム)が内蔵されています。

組込みソフトウェアは機器にインストールされた状態で出荷されます。また機器は、ソフトウェアの存在を前提として動作するので、利用者がソフトウェアを削除できないようになっています。

(例)ディジタルカメラの焦点を自動的に合わせるソフトウェア

162 グリーンIT

PCやサーバ、ネットワークなどの情報通信機器の省エネや資源の有効利用だけでなく、それらの機器を利用することによって社会の省エネを推進し、環境保全をしていくという考え方です。

163 トレーサビリティ(Traceability)

日本語では追跡可能性といい、トレース(追跡)できるアビリティ(能力)のことです。

元は流通業界から生まれた言葉で、対象とする物品(とその部品や原材料)の生産から販売に至るまでの流通履歴を確認できる状態にあることをいいます。

164 BPM(Business Process Management)

BPRのように一回限りの革命的な変化でなく、組織が繰り返し行う日々の業務のなかで継続的にビジネスプロセスの発展を目指していくための技術・手法です。

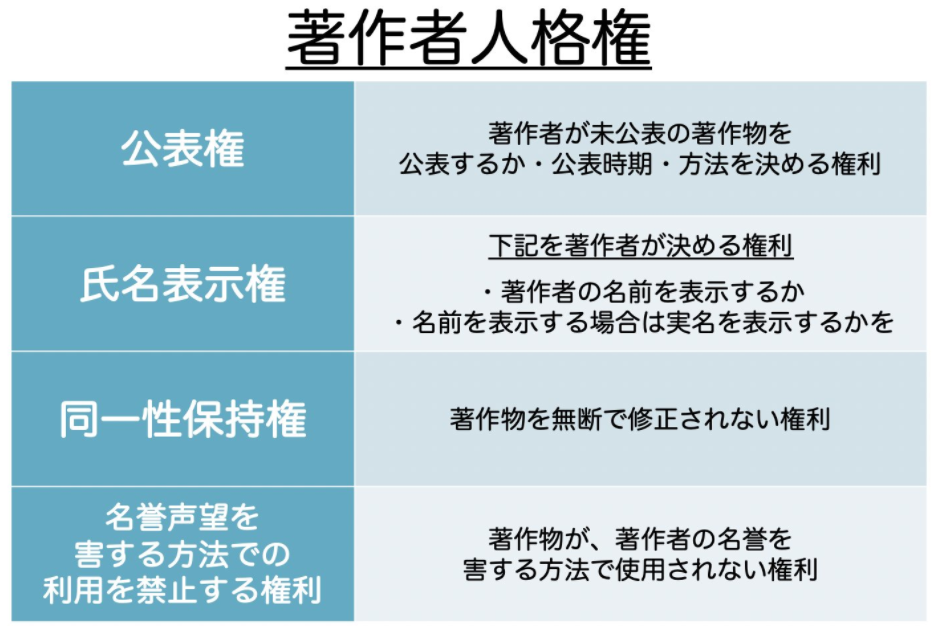

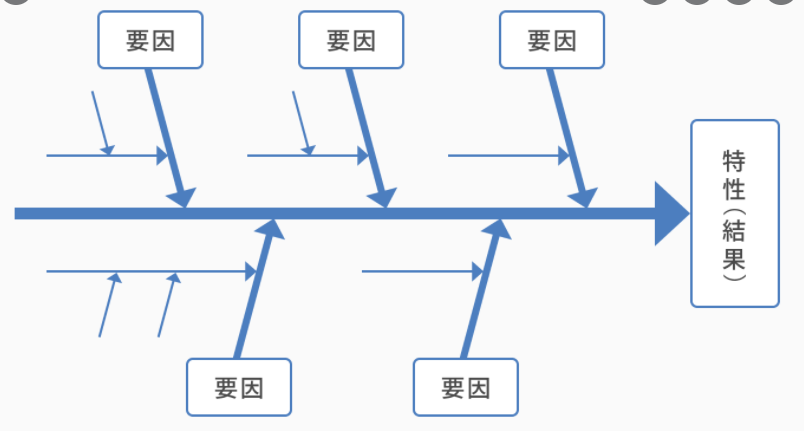

165 特性要因図

下図のように特性(結果)とそれに影響を及ぼしたと思われる要因(原因)の関係を体系的に表わすための図です。この図法による分析を行うことで原因を直接的なものと間接的なものに分別したり、改善を行うべき真の問題点を明確にすることができます。

166 歩留り率(ぶどまりりつ)

製造工程において生じる不良品や目減りなどを除いて最終的に製品になる割合です。原料が100kgあり、90kgの製品が仕上がったとすると歩留り率は90%になります。歩留り率の向上は、製造工程の改善によって達成させるためバランススコアカードの視点の中では「業務プロセス」が適切となります。

167 IEC(国際電気標準化会議)

電気・電子工学・電子技術に関する分野の規格を国際的に統一することを目的とする標準化団体です。

策定される標準の一部はISOと共同開発しています(ISO/IEC xxxxxという規格名であるのがそれです)。

170 ITU(国際電気通信連合)

電気通信技術の国際標準化組織です。

173 コンティンジェンシープラン

準備できることは事前に徹底しておく計画のことです。

発生するか分からないシステム障害や災害など、想定可能な範囲のリスクが万が一発生したときを考えて対策を立てるプランです。

175 ゼロエミッション

廃棄物をゼロにすることを目的とする運動

176 SoE(System of Engagement)

ユーザのニーズに合ったサービスやシステムを構築することで、ユーザとの繋がり(Engagment)を強化するシステムのこと

177 SoR(System of Record)

手作業を自動化するだけのこと。記録(Record)などの基本的な処理を正しく行うシステムのこと

178

ITパスポート テクノロジ系_用語集

出やすい問題

テクノロジ系

・PDCAサイクルのどれに該当するか。

・バイオメトリクス認証はどれか

・情報セキュリティのリスク対応について(回避・低減・移転・受容のどれに当たるか)

・情報セキュリティマネジメント機密性・完全性・可用性について

・通信プロトコルについて(POP・SMTPなど)について

・情報セキュリティポリシについて

・OSSについて

・マルウェアに関して

・データベース正規化について

・共通鍵・公開鍵暗号方式について

・表計算ソフト計算式の複写について

・システム稼働率の計算

・リスクアセスメントに入るのは(リスク特定・分析・評価・対応)

・ワンタイムパスワードについて

・基数変換の問題(2進数→10進数など)

・論理演算の問題(ANDやOR) 論理和・論理積、ベン図を使ったりする問題

1 テクノロジ系_用語集

1 TCO(Total Cost of Ownership)

ある設備・システムなどに関する、取得から廃棄までに費用の総額を表します。TCOは、初期投資額であるイニシャルコストと、維持管理費用であるランニングコストに大別できます。

イニシャルコストの例

・ハードウェア購入・設置費用、パッケージソフトの購入費用・開発費、初期教育費など

ランニングコストの例

・保守・サポート契約費、ライセンス料、運用人件費、消耗品費など

2 SSD(Solid State Drive)

USBメモリと同じフラッシュメモリを用いる補助記憶装置で、HDDの代替として利用される。

記憶媒体としてUSBメモリと同じフラッシュメモリを用いる補助記憶装置です。ハードディスクのようにディスクを持たないため、ヘッドのシークタイムや、サーチタイムがなく、高速に読み書きできます。また、モーターが無いため消費電力も少なく、機械的に駆動する部品が無いため衝撃に強い特徴があります。

3 GPU(Graphics Processing Unit)

コンピュータの画像処理において画像処理を専門に担当するハードウェア部品。動画の再生や3DCGのレンダリングなどの定形的かつ大量の演算が要求される処理において、CPUの補助演算装置として機能します。

4 レジスタ

CPUが内部に持つ記憶装置で、ごく少量でありながら非常に高速に動作します。演算用のデータを一時的に保持する汎用レジスタ、次に実行するプログラムのアドレスを保持するプログラムカウンタ、アドレスの計算に用いるアドレスレジスタなど、CPU内部での用途に応じていくつかの種類があります。

5 SECURITY ACTION

IPAが創設した制度。中小企業自らが情報セキュリティ対策に取り組むことを「自己宣言」するもの(認定・取得制度でない)。

取り組み目標に応じて「★一つ星」「★★二つ星」のロゴマークがあり、使用申込を行うことで、ロゴマークをポスター、パンフレット、名刺、封筒、会社案内、Webサイト等に表示して自らの取り組みをアピールできます。

(営利を目的とした中小企業だけでなく、個人事業者および各種団体等を対象としています。)

6 USBの転送速度

クロック周波数は無関係で、使用しているUSB規格の転送速度によって決まる。

7 RSS

ブログやニュースサイト、電子掲示板などのWebサイトで、効率のいい情報収集や情報発信を行うために用いられている文書フォーマットの総称です。

ページの見出しや要約、更新時間などの記事に関するメタデータを、XMLベースの構造化データとして記述します。

指定したWebサイトを定期的に巡回することでRSSを取得し、新着情報を見やすく一覧表示するソフトウェアがRSSです。

8 OSS(Open Source Software)

ソースコードが広く一般に公開されていて、改良や改変を誰もが自由に行えるソフトウェアを意味してます。

注)著作権は放棄されていない。有償サポートが提供されている製品がある。

【OSS(Open Source Software)の区別】

・Internet Explorer(インターネット・エクスプローラ) → 公開されてない。

・Firefox(ファイアフォックス) → 公開されている。

・Linux(リナックス) → 公開されている。

・Windows(ウィンドウズ) → 公開されていない。

・PostgreSQL(ポスグレ) → 公開されている。

・Thunderbird(サンダーバード) → 公開されている。

9 S/MIME

電子メールを盗聴や改ざんから守るために、公開鍵暗号技術を利用してメールソフトで暗号化、改ざん防止、認証を行えるようにする仕組みです。

お互いのメールソフトがS/MIMEに対応している必要がありますが、メールソフト上で暗号化を行い、相手のメールソフト上で復号が行われるので通信経路上での盗聴を防止できます。

10 SSL/TLS

暗号化された通信経路上で、SMTP通信(メール送信)を行うプロトコルをSMTPSと言います。メールソフトからプロバイダのメールサーバーまでは暗号化できても、そのメールサーバーから宛先のメールサーバーまでのSMTP通信は暗号化されないので、盗聴される恐れがあります。

また、受信側のメールサーバー上のメールが見られてしまった場合も内容が漏洩してしまします。

12 PPAP

パスワード付きのファイルをメール送信し、後から別のメールでパスワードを送る手段のこと。

誤送信の抑止に少しだけ効果がありますが、情報の機密性には効果がない対策です。

同じ宛先に送るので、パスワード付きファイルを受信した人はほぼ確実にパスワードを入手することができるからです。

13 アーカイブ(Archive)

コンピュータで記録されたデータをひとまとまりにして保存すること、またはそのように保存された書庫形式ファイルのことです。

よく使われるのはZip形式です。

15 ランサムウェア

他人のコンピュータのデータを勝手に暗号化してデータにアクセスできないようにし、元に戻すための復元プログラムを買うように迫るマルウェアです。

身代金を意味するRansomとソフトウェアの語尾を付けるWareを合わせた造語。

16 DDos攻撃(分散型Dos攻撃)

特定のサイトやサーバーに対し、日時を決めてインターネット上の多数のコンピュータから同時に大量のパケットを送り付けることで、目的のサーバーやネットワークを過負荷状態にする分散型のサービス停止攻撃です。

17 DNSキャッシュポイズニング

名前解決に関する偽のキャッシュ情報をDNSサーバーに登録させ、その汚染されたDNSサーバーの利用者を攻撃者の設定した別のサイトに誘導する攻撃手法です。

利用者の名前解決要求に対して、偽のキャッシュ情報を元にした結果が返されると、利用者は意に反して別のサイトに移動してしまうことになります。

18 SQLインジェクション

入力データとしてDBへの命令文を構成するデータを入力し、Webアプリケーションが想定しないSQL文を意図的に実行させることでDBを攻撃する行為です。

19 フィッシング

銀行やクレジット会社、ショッピングサイトなどの有名企業を装ったメールを送付し、偽サイトに誘導するなどして個人情報を不正搾取する行為です。

20 ESSID

無線LANにおいてアクセスポイントを識別するための文字列です。

端末にESSIDを設定することで、どのアクセスポイントと通信するかを選びます。

21 MACアドレスフィルタリング

無線LANのアクセスポイントに正当な端末のMACアドレスを登録しておくことで、正当な端末以外(不正な端末)のアクセスを拒否する機能です。

MACアドレスとは、ネットワーク上の機器を一意に識別するために、各機器に割り当てられた6バイト(48ビット)の固有番号のことです。

22 シャドーIT

組織の公式な手続きを経ず、業務に使用されているIT機器や情報システムのことです。

23 J-CRAT(サイバーレスキュー隊)

標的型サイバー攻撃特別相談窓口にて受け付けた相談や情報に対して、調査分析を実施し、JPCERT/CCやセキュリティベンダ等と連携して助言や支援及び情報共有を行うことで被害の低減と攻撃の拡大防止を図るIPAの取り組みです。

標的型サイバー攻撃の被害低減と拡大防止を活動目的としています。

26 BLE(Bluetooth Low Energy)

無線通信規格Bluetoothの一部で、その名前の通り低消費電力に特化した通信モードのことです。

通信速度は低速ながら、ボタン電池1個で数か月~1年程度稼働できるほど省電力性に優れ、低コストであることからIoTネットワークでの活用が期待されています。

最大通信距離は選択する速度で異なり、10m~400m程度です。

27 HEMS(Home Energy Management System)(ヘムス)

家庭で使用されているあらゆる電気機器をネットワークとして繋ぎ、エネルギーの消費量を可視化しつつ積極的な制御を行うことで、省エネやピークカットの効果を目指す仕組みです。

28 NUI(Natural User Interface)

29 LPWA(Low Power Wide Area-network)

LP:Low Power=省電力、WA:Wide Area=広域範囲(約10km)。

名称の通り、省電力、広範囲を特徴とする無線通信規格の総称です。伝送速度は遅いものの、省電力でWi-FiやBluetoothが届かない数キロメートルから数十キロメートル間の通信をカバーします。小型デバイスを多数配置した広範囲のIoTネットワークの運用を実現する手段として期待されています。

30 アウトラインフォント

文字を基準となる座標とそれらを結ぶ線の輪郭線情報として表現するフォントで、現在一般的に使用されているフォントです。

拡大しても輪郭線がギザギザにならないため、どのような解像度でも対応できるのが強みです。

31 等幅フォント

文字の幅がどの文字でも同じであるフォントです(半角もには2つで全角文字1つ分)。

32 ビットマップフォント

文字をドットの集合で表現したフォント形式です。描画速度は速いのですが、拡大・縮小を行った際に輪郭がギザギザに見える「ジャギー」という現象が発生します。

33 プロポーショナルフォント

見た目や美しさや読みやすさを考慮して、文字ごとに異なった幅で表示するフォント。

34 ウェアラブルコンピューティング

身体に常時着用するウェアラブル端末を利用したコンピュータ処理のことです。

コンピュータを身に付けることで、利用者の行動記録や人の能力拡張などへの応用が期待されています。

35 グリッドコンピューティング

ネットワークを介して複数のコンピュータを結び付け、1つの処理能力の高いコンピュータシステムとしてサービスを提供する仕組みです。個々のコンピュータの性能が並程度でも、ネットワーク上の複数のコンピュータが並列で処理することで高速に大量のデータを処理することができます。

36 モバイルコンピューティング

ノートPC、携帯電話、タブレットなどの情報端末を利用して移動中や外出先でコンピュータ作業を行うことです。

37 ユビキタスコンピューティング

あらゆるものに組み込まれたコンピュータ同士が協調作業することで、人間はコンピュータの存在を意識することなく、どこに移動しても高い利便性を得ることができる仕組みのことです。

ユビキタスはラテン語で「いたるところに在る。偏在する。」という意味です。

38 耐タンパ性

ハードウェアやソフトウェアのセキュリティレベルを表す指標で、外部から重要データを取り出したり盗み出そうとする行為に対する耐性度合いのことをいいます。

チップの内部を物理的に解析しようとすると内部回路が破壊されるようにする。信号の読みだし用プローブの取り付けを検出するとICチップ内の保存情報を消去する回路を設けるなどが耐タンパ性を高める施策です。

39 可用性

障害が発生しても安定したサービスを提供でき、ユーザーが必要な時にシステムを利用可能である特性を示します。

ユーザーが必要な時に、必要な機能を利用可能である特性を示す。

40 信頼性

システムがどれだけ安定して稼働するかを表す度合いをを示す能力です。一般に障害や不具合の起こりにくさを表します。

41 責任追跡性

利用者やプロセスとそれらが行った動作を一意に追跡できる特性を示しています。

42 機密性

許可されたユーザーのみが情報にアクセスできる特性を示す。

43 完全性

情報が完全で、改ざん・破壊されていないことを示す。

44 クリプトジャッキング

暗号資産(仮想通貨)を入手するために必要な膨大な計算作業(ハッシュ値の計算)を、他人のコンピュータ資源に秘密裏に行わせる行為です。コードを仕込んだマルウェアを感染させる方法、Webページのスクリプトにコードを仕込んでおき、訪れた利用者がページを閲覧している最中に計算させてしまう手法などがあります。

計算資源や電気代の窃取であるとともに、過負荷による処理能力低下やCPUの熱暴走を生じさせる点が問題となります。

2017年に暗号資産が世界的に注目を浴びたことにより、クリプトジャッキングの被害が急増しました。

45 ゾーニング

区画すること。情報セキュリティマネジメントにおけるゾーニングは、オフィスをセキュリティレベルに応じて、執務エリア、来客エリア、機密エリアなどに分け、それぞれに入退室者や管理方法を定める物理的対策を指します。

46 ソーシャルエンジニアリング

技術的な方法ではなく、人の心理的な隙やミスに付けこんで、パスワードなどの秘密情報を不正に取得する方法の総称です。

47 ISMS(情報セキュリティマネジメントシステム)を確立するまでの流れ

1 組織及びその状況の理解

2 利害関係者のニーズ及び期待の理解

3 情報セキュリティマネジメントシステムの適用範囲の決定

4 情報セキュリティマネジメントシステムの確立

48 エネルギーハーベスティング

周りの環境から微弱なエネルギーを収穫(harvest)して電力に変換する技術の総称です。日本語では「環境発電技術」と呼ばれ、長時間放置状態で稼働するIoTデバイスの電源問題を解決する技術として注目されています。

・例

1 人や物が異動する際の圧力を利用した電気床

2 放送電波、無線LANなどの電磁波の回収による電力の取り出し

3 体温で発電するウェアラブル端末

4 ソーラー発電

49 スマートグリッド

デジタル機器の通信能力や演算能力を活用することによって、電力需要を自律的に調整し、省エネとコスト削減及び信頼性と透明性の向上を目指した新しい電力網です。

50 デジタル署名

送信者は自身の秘密鍵で暗号化したメッセージダイジェストを送信し、受信者は公開鍵でデジタル署名を復号して本文が改ざんされていないことを確認します。

文書の改ざんを検知する技術。

「発信元が正当であるか」と「改ざんの有無」の2点が確認できます。

51 二要素認証

ICカードとパスワード、指紋とパスワードなどのように、利用者が知っている・持っている・有している情報の内2要素を組み合わせて認証を行う方式です。

52 シングルサインオン

利用者を一度認証することで、二つ以上のシステムやサービスなどを利用できるようにする方式

53 デジタルサイネージ

従来のポスター広告などに代わり、デジタル技術を活用して平面ディスプレイやプロジェクタなどで映像や情報を表示する広告媒体です。

54 ポリゴン

もともと、多角形を意味する言葉ですが、3DCGにおいては多角形(多くの場合は三角形か四角形)を組み合わせて曲面や凹凸がある物体を近似的にモデリングする技法のことを言います。

55 MDM(Mobile Device Management)

会社や団体が、自社組織に貸与するモバイル端末(スマホやタブレット)に対して、セキュリティポリシーに従った一元的な設定をしたり、業務アプリケーションを配信したりして、モバイル端末の利用状況などを一元管理する仕組みです。

56 スケールアウト

接続されているサーバーの台数を増やすことでサーバーシステム全体としての処理能力や可用性を向上させる。

同等の性能アップであれば、スケールアップよりも低コストでであることが多い。

57 スケールアップ

サーバーの構成する各処理装置をより性能の高いものに交換したり、プロセッサの数などを増やしたりすることでサーバー当たりの処理能力を向上させる。

58 ダウンサイジング

実際の資源使用割合、コスト低減や管理容易性などを考慮し、今までに使っていらよりも規格の小さいコンピュータでシステムを構築すること。

59 冗長

「余分」「無駄」などの意味です。例えば、単価と購入数が分かっているときの合計金額です。これらはすでにある属性から計算等で求めることができるので、正規化の過程ではデータの保守性の向上のために冗長な項目を排除するのが原則です。

60 ZigBee

低速(20Kbps~250Kbps)で伝送距離も短い(30㎝程度)ながら、乾電池程度の電力で数年連続で稼働できる省電力性と低コストの利点を有する無線通信規格。

61 サニタイジング

ユーザーの入力値を受け取り処理するWebアプリケーションにおいて、入力データ中のスクリプトやコマンドとして特別な意味を持つ文字があった場合、HTML出力やコマンド発行の直前でエスケープ処理し、無害化する操作です。

XSS対策ではHTMLで構文に使用する「<」「>」「&」「"」「'」、

SQLインジェクション対策ではSQL内で特別な意味を持つ「'」「\」などが無害化の対象文字です。

62 NTP(NetWork Time Protocol)

ネットワークに接続されている環境において、サーバー及びクライアントコンピューターが持つシステム時計を正しい時刻(協定世界時:UTC)へ同期するための通信プロトコルです。

64 ハッシュ関数

任意の長さのデータを入力すると固定長のビット列(ハッシュ値、メッセージダイジェスト)を返す関数で、次のような特性を持ちます。

・入力データが同じであれば、常に同じメッセージダイジェストが生成される。

・入力データが少しでも異なっていれば生成されるメッセージダイジェストは大きく異なったものになる。

・メッセージダイジェストから元の入力データを再現することが困難である。

・異なる入力データから同じメッセージダイジェストが生成される可能性は非常に低い。

このような特徴を利用して、ハッシュ関数は通信経路での改ざんの検知やユーザー認証、デジタル署名などの場面で活用されています。

主なハッシュ関数には、MD5、SHA1、SHA256、SHA512があります。

65 DMZ(DeMilitarized Zone)

組織のネットワークにおいて、内部LANとインターネットの間に設けられる中間的なエリアのことです。

組織が管理する情報資源には、WebサーバーやDNSサーバー、メールサーバー、プロシキサーバーのように外部との通信を前提としたものがあります。これらのサーバーは、インターネット上の不特定多数の端末と通信を行う特性上、攻撃を受けるリスクが高いと言えます。外部からの攻撃を受ける可能性の高いサーバーを内部ネットワークに配置すると、不正アクセスを受けた際に外部に公開していない他のサーバーや内部ネットワーク全体に被害が及ぶ可能性があります。攻撃の糸口と鳴り得るサーバー群をDMZに配置し、内部ネットワークと分離することによって、攻撃の被害が内部ネットワークに及ぶリスクを低減できます。

66 エッジコンピューティング

IoT端末などのデバイスそのものや、その近くに設置されたサーバでデータ処理・分析を行う分散コンピューティングの概念である。クラウドにデータを送らず、エッジ側でデータのクレンジングや処理・分析を行うためリアルタイム性が高く、負荷が分散されることで通信の遅延も起こりにくいという特長を持つ。

データを集中処理するクラウドに対し、データを分散処理するのがエッジコンピューティングだと言える。

67 NAT(Network Address Translation)

企業や組織のネットワークで内で割り当てられている「プライベートIPアドレス」とインターネット上でのアドレスである「グローバルIPアドレス」を1対1で相互に変換する技術です。

さらに、NATの考え方にポート番号を組み合わせ、複数の端末が同時にインポートに接続できるようにした技術をNAPT(Network Address Port Translation)といいます。

68 サーバーの仮想化

1台の物理サーバー上で複数のサーバーOSを稼働させる技術です。

一般に、仮想化技術によって複数のサーバ―の機能を1歳の物理サーバーに統合した場合、機能ごとに物理サーバーを用意したときと比較して以下のようなメリット・デメリットがあります。

・サーバーの台数が少なくなるので物理的管理が簡易化できる。

・サーバーの利用率が高くなり、資源の有効活用ができる。

・負荷の度合いや処理量などに応じて、リソースの配分を柔軟に変更できる。

・1台のサーバーに複数の機能を持たせるので、処理以外にかかるCPUのオーバーヘッドは高くなる。

・物理サーバーに障害が発生した場合、その物理サーバーで稼働しているすべての仮想サーバーに影響が出る。

69 トラックバック

ブログシステムに備わるコミュニケーション機能の一つで、自分のブログに他人のブログのリンクを貼ったときに、相手に対してその旨が自動的に通知される機能です。

70 ライブマイグレーション(Live Migration)

ある物理サーバー上で稼働している仮想マシンを、OSやソフトウェアを停止させることなく別の物理サーバーに移し替え、処理を継続させる技術です。切替によるダウンタイムはほとんどゼロで、移動前の処理やセッションが全て引き継がれるため可用性を損なうことはありません。

Migrationには「移動」「移住」などの意味があり、Liveは「生で」「生の」と訳されるので、2つを繋げたLive Migrationは、アプリケーションを実行状態のまま移動させる技術ということを表しています。

71 接頭語(情報の単位)

情報処理の世界では、非常に大きい数値や小さい数値を扱うことが多いので、接頭語について理解しておく必要があります。

72 NFC(Near field communication)

至近距離(数cm~1m)での無線通信について定めた無線通信について定めた国際標準規格で、非接触型のICカード技術に基づいて開発されたものです。

おサイフケータイ機能、Suica、WAON、楽天Edy、nanakoなどの電子マネーICカードで使用されている通信規格「Felica(フェリカ)」もNFC規格の一つです。

73 デフォルトゲートウェイ

プライベートネットワーク(同一リンク)に存在しない機器と通信を行うときに、外部のネットワークとの接続点となる機器のことです。

プライベートネットワークにある端末が外部のネットワークの端末と通信を行う場合には、一旦デフォルトゲートウェイにデータを送信して経路選択と中継を依頼します。

一般的には、ネットワークの境界に位置するルータがデフォルトゲートウェイの役割を担います。

74 デジタルフォレンジック

不正アクセスや情報漏洩などのセキュリティインシデントの発生時に、原因探求や法的証拠を保全するために対象となる電子記録を収集・解析することです。

75 公開鍵暗号方式

送信者は、受信者の公開鍵を使ってデータを暗号化し、相手に送信する。

受信者は、自分の秘密鍵を使って受信したデータを復号する。

この暗号方式は「暗号化は誰でもできるが、復号できるのは正規の秘密鍵を持つ受信者だけ」という特性を持ちます。データが途中で傍受されても、秘密鍵を持たない者には復号を行うことができないため安全性が確保されます。

76 フールプール

不特定多数の人が操作するシステムに、入力データのチェックやエラーメッセージの表示などの機能を加えることで、人為的ミスによるシステムの誤操作を防ぐように設計する考え方です。

77 ドライブバイダウンロード

Webサイトにマルウェアを仕込んでおき、アクセスしてきた利用者を知らぬうちに、それらを自動ダウンロードまたは実行させる攻撃です。脆弱性がある状態でアクセスした場合には、Webページを閲覧しただけでマルウェアに感染してしまうことになります。

この攻撃単体で仕掛けられるほか、Gumblar攻撃や水飲み場型攻撃などのように他の攻撃の一部に組み込まれて使用されるケースもあります。

78 Gumblar攻撃(ガンブラー攻撃)

「ガンブラー」という名前は、特定のウィルスなどを指しているものではなく、ある”手口”を意味しています。その手口は、「既存のWebサイトを改ざんして、サイト訪問者をウィルス感染させる」というものです。

1. 攻撃者がFTPアカウントを盗んでサーバへ侵入

2. ウェブサイトに不正プログラムを埋め込み改ざん

3. ユーザーがウェブサイトを閲覧

4. 偽サイトへ誘導される

5. ウィルスに感染した結果、情報漏洩などの被害が発生

79 バックドア

一度不正侵入に成功したコンピューターやネットワークにいつでも再侵入できるように、攻撃者によって技術的に設置された侵入口のことです。

80 IF文における論理積と論理和

”IF”は条件式の真偽によって異なる値を返す関数です。各引数は次のように定義されてます。

IF(論理式,式1,式2)

論理式がの値がTrueの時式1の値を、Falseの時式2の値を返す。

また、論理積と論理和は次のように動作する関数です。

・論理積(And)

引数に与えられた値が全てTrueの時にTrueを、それ以外の時にFalseを返す。

・論理和(Or)

引数に与えられた値のうち、少なくとも1つがTrueのときにTrueを、それ以外の時にFalseを返す。

81 SSL(Secure Sockets Layer)

通信の暗号化、デジタル証明書を利用した改ざん検出、ノード認証を含む統合セキュアプロトコルです。SSLには使用上の脆弱性があるため現在使うべきではありません。SSLを基に開発された後継規格であるTLSを使用すべきです。

以前の名残りで「SSL証明書」や「SSLアクセラレータ」などの名称が使われ続けているものもありますが、実際はTLSで実装されています。

82 UML(Unified Modeling Language)

ソフトウェア開発の設計段階で用いられる図表群です。

83 情報セキュリティポリシー

IPA「情報処理推進機構」が公開している「情報セキュリティポリシーの策定」に基づくと、情報セキュリティポリシは、基本方針(ポリシー),対策基準(スタンダード),実施手順(プロシージャー)の3階層の文書構成をとるのが一般的であるとされています。

情報セキュリティポリシは「基本方針→対策基準→実施手順」の順で策定します。

・基本方針

組織の経営者が、「情報セキュリティに本格的に取り組む」という姿勢を示し、情報セキュリティの目標と、その目標を達成するために企業がとるべき行動を社内外に宣言するもの。

・対策基準

基本方針で作成した目的を受けて、「何を実施しなければならないか」という「What」について記述したもの。組織的に情報セキュリティ対策を行うためのルール集で、人事規程や就業規程などの類の企業の構成員が守るべき「規程類」に相当する。

・実施手順

対策基準で定めた規程を実施する際に、「どのように実施するか」という「How」について記述したもの。マニュアル的な位置づけの文書であり、詳細な手順を記述する。

84 フールプルーフ

不特定多数の人が操作するシステムに、入力データのチェックやエラーメッセージの表示などの機能を加えて人為的ミスによるシステムの誤動作を防ぐように設計する考え方。

85 フェールソフト

システムに障害が発生したときに、多少の性能低下を許容し、システム全体の運転維持に必要な機能を維持させようとする考え方です。

86 フォールトトレランス

フォールトトレランスは、システムの一部に障害が発生しても全体としては停止することなく稼働を続け、その間に復旧を図るようにシステムを設計する考え方です。

88 POP3(Post Office Protocol version 3)

利用者のコンピュータ上で動作するメールソフトが、メールサーバから自身のメールを取り出す処理において使用するメール受信用プロトコル

89 PoE(Power over Ethernet)

イーサネットのLANケーブルを通じて電力を供給する技術です。屋外に設置されるネットワークカメラや、天井や壁に設置される無線LANアクセスポイントのように、電源コンセントがない又は電源配線が難しい場合に利用されます。利用にはPoEに対応した機器が必要です。

90 ストライピング(RAID0)

複数のディスクに分散してデータを書き込むことで、アクセス性能を向上させる方式。

故障時にデータ復旧不可能。

91 ミラーリング

同じデータを2台以上のディスクに書き込むことで、信頼性を向上させる方式。

故障時にデータ復旧可能。

92 不正のトライアングル

不正行動は「動機・プレッシャー」「機会」「正当化」の3要素がすべて揃った場合に発生するという理論で、米国の組織犯罪研究者であるドナルド・R・クレッシーにより提唱されました。

93 コンペア法

ワームなどのウイルス検知方式の1つです。

検査対象ファイルからSHA-256を使ってハッシュ値を求め,既知のワーム検体ファイルのハッシュ値のデータベースと照合し、もし異なっていればウイルスとして判断します。

94 SIMカード(Subscriber Identity Moduleカード)

端末に割り当てられた電話番号を特定するためのID番号(IMSI)が記録された、携帯やスマホが通信するために必要なICカードです。

95 POS(Point Of Sale)

販売した情報を単品ごとにリアルタイムで情報システムに取り込む販売店の管理方法です。販売時点情報管理とも呼ばれます。主にスーパーマーケットやコンビニエンスストアなどの中~大規模なチェーン店舗で導入されています。

日本では会計時に商品に付与されているJANコードをバーコードリーダで読み、購買された商品・販売店・販売時間などの情報をシステムに蓄積する形態が一般的です。

96 キャッシュメモリ

主記憶とは異なる半導体を使用した非常に高速にアクセスできるメモリで、CPUと主記憶の速度差を埋め、CPUの処理効率を向上させる目的で搭載されます。

現在のコンピュータシステムでは、1次、2次、3次というように複数のキャッシュメモリを併用して実装されていることがほとんどです。このようにキャッシュメモリを階層構造にする場合、一般的にCPUに近い位置であるほど高速、かつ、小容量のものが使用されます。1次キャッシュは2次キャッシュよりもCPUに近い存在になります。

CPUは、まず最もCPUに近い1次キャッシュに目的のデータがあるかどうかを確認し、データが存在しなければ2次キャッシュ、3次キャッシュというように1つずつ遠くのキャッシュにアクセスしていきます。どのキャッシュメモリにデータが存在しなかったときには主記憶へのアクセスが行われます。

97 MITB攻撃(Man In The Browser)

ユーザPC内のマルウェアなどによりWebブラウザとWebサーバ間の送受信をブラウザベースで盗聴・改ざんする攻撃です。利用者とWebサーバの間のブラウザを乗っ取るのでMITB(Man In The Browser)と呼ばれます。

MITBの被害としては、インターネットバンキングへのログインを検知して、セッションを乗っ取り、振込先口座番号を差し替えることで預金を不正送金するなどの例があります。同じく送受信を改ざんするMan-in-the-Middle攻撃(中間者攻撃)と異なりクライアント内で書換えが行われるため、Webサーバ側で不正処理を拒否することが難しいという特徴があります。

98 情報セキュリティの3大要素

1 機密性

許可されたユーザーだけが情報にアクセスできる。

2 完全性

情報が完全(正確性・一貫性・網羅性等がある状態)で、改ざんや破壊をされていない特性を示す。

3 可用性

ユーザーが必要な時に必要なだけシステムやサービスを利用可能である特性を示す。

99 プロジェクションマッピング

レーザによって、空間に立体画像を表示する。

100 ホログラム

3D効果がある画像を、平面に印刷する

101 CPRM(Content Protection for Recordable Media)

ディジタルコンテンツの不正コピーを防止するために、DVDやブルーレイなどの記憶メディアなどに対してコピーワンス(一度だけしかダビングできないこと)の制限をかける著作権保護技術です。

CPRMの最も身近な利用例としては、BSデジタル放送や地上デジタル放送の録画・ダビングが挙げられます。ディジタル放送は著作権保護のためダビング回数が1回に制限されていますが、この制限を実現するために、録画機器、記録メディア、再生機器のすべてがCPRMに対応していなければコピーおよび再生ができない仕組みになっています。

102 URLの構成

スキーム名/ホスト名/ドメイン名/ファイル名?パラメータ

このうちホスト名はドメイン内のコンピュータに付けられた名前です。よくあるホスト名にWebサーバを意味する"www"(World Wide Web)、FTPサーバを意味する"ftp"、ネームサーバを意味する"ns"などがあります。

103 関係データベースの操作(射影、選択、結合)

104 デジタルフォレンジック

不正アクセスや情報漏えいなどのセキュリティインシデントの発生時に、原因究明や法的証拠に必要となる電子的記録を収集・解析することをいいます。フォレンジックス(forensics)には、「科学捜査」や「法医学の ~」という意味があるため、直訳すれば「電子科学捜査」となります。フォレンジックスのプロセスは、収集→検査→分析→報告の基本的なフェーズで構成されます。

105 ゼロデイ攻撃

あるOSやソフトウェアに脆弱性が存在することが判明し、ソフトウェアの修正プログラム等がベンダから提供されるより前に、その脆弱性を悪用して行われる攻撃のことを指します。問題解決のための対策が公開された日を1日目としたとき、それ以前に開始された攻撃という意味でゼロデイ攻撃と呼ばれています。

「ゼロデイ」には、脆弱性を塞ぐ手立てがない状況下での攻撃という意味が込められています。

106 ネットワークのトポロジ(接続形態)

107 キャリアアグリゲーション(Carrier Aggregation)

周波数帯の異なる複数の搬送波を束ねることで高速な無線通信を実現する仕組みです。キャリア(Carrier)は、運搬人という意味、アグリゲーション(aggregation)は、集約・集合という意味をもちます。

109 PS/2ポート

キーボードとマウスをPCと接続するのに使用されるポートです。複数種類の接続端子は持ちません。

110 USBハブ

複数のUSBスロットを備え、接続できるUSB機器を増やすための機器です。USB以外の接続端子は持ちません。

110 拡張スロット

コンピュータのバスに拡張用ボードを接続するための差込口です。主流はPCI形式のスロットです。

111 ポートリプリケータ

複数種類のポートを備え、接続可能な機器を増やすための拡張機器です。ドッキングステーションと呼ばれる大型なものからポートアダプタのような小型のものまで様々な種類があります。一般的にはポートが限られるモバイル機器と一緒に使用されます。

(シリアルポートやパラレルポート,HDMI端子,LAN端子など)

112 トラックバック

ブログシステムに備わるコミュニケーション機能の1つで、自分のブログに他人のブログのリンクを張ったときに、相手に対してその旨が自動的に通知される機能です。通知を受け取った側のブログは、その通知内容をもとにトラックバックコーナー内にリンク元ページへのリンクを自動で設置するので、2つのページ間で相互リンクが張られるようになっています。

113 バックログ

案件として登録・認識されながらも未着手となっている作業を意味する言葉です。

114 パンくずリスト

当サイトのヘッダメニュー下に表示されているように、トップページから階層をたどって、ユーザが現在見ているページがどのカテゴリーに属しているかを知らせるテキストリンクです。

115 DRAM(Dynamic Random Access Memory)

コンデンサに電荷を蓄えることにより情報を記憶し、電源供給が無くなると記憶情報も失われる揮発性メモリです。集積度を上げることが比較的簡単にできるためコンピュータの主記憶装置のメモリとして使用されます。

DRAMでデータを記憶しているコンデンサは、時間がたつと電荷を放電しデータが消えてしまいます。DRAMでは消えかけた電荷をコンデンサに充電する「リフレッシュ動作」を常に一定間隔で行うことでデータの保持をしています。

116 フラッシュメモリ

電気的にその内容を書き換えできる不揮発性メモリです。

120 クロスサイトスクリプティング

動的にWebページを生成するアプリケーションに対して、セキュリティ上の不備を突いた悪意のあるスクリプトを混入させることで、攻撃者が仕込んだ操作を実行させたり、別のサイトを介してユーザのクッキーや個人情報を盗んだりする攻撃です。

クッキーは、WebサーバやWebページの指示によってユーザ情報などをWebブラウザに保存する情報で、利用者の識別やログイン状態の維持に使用されています。本来セッション維持に使用されるクッキーはJavascriptからアクセス出来ないように設定されているべきですが、設定に不備があると攻撃者が混入されたスクリプトからクッキー情報にアクセスされてしまいます。攻撃者によってクッキー情報が外部に送信されるとセッションクッキーが漏えいし、アカウントに自動ログインされてしまうなどの被害が生じます。

121 オートコンプリート

先頭の数文字を入力すると入力履歴から候補を探し出し自動的に表示する機能です。上手く活用すれば素早い入力が可能になるためユーザビリティが向上します。ブラウザやワープロソフトなどに搭載されています。

122 検疫ネットワーク

社内ネットワークに接続するパソコンを検査するセキュリティツールのこと。

OSパッチやウイルス対策ソフトの定義ファイルが最新でないなど、十分なセキュリティ対策が取られていないパソコンを、社内ネットワークに直接接続させずに隔離するものである。

123 マトリクス認証

認証ごとにランダムに生成されるマトリクス表と利用者の記憶している位置・順序情報をもとに生成されるワンタイムパスワードで認証を行います。マトリクス表は認証ごとに異なるので、盗聴によりパスワードが漏えいしても再利用されることはありません。ただし盗み見等の行為により位置・順序情報を知られてしまうと不正アクセスを受ける可能性があります。マトリクス認証は、多要素認証の1つとして他の認証方式と併用されることもあります。

124 コード署名

ソフトウェアやドライバに対して行われるディジタル署名です。使用することで配布元のなりすまし、改ざん被害を防止することができます。インターネット通信におけるディジタル証明書との違いは、証明書がソフトウェアに同梱されることと通信暗号化の仕組みがないことです。なおコード署名で使用される証明書は「コードサイニング証明書」といいます。

125 電子透かし

画像や動画、音声などのディジタルコンテンツに作者名・課金情報・コピー可能回数など著作権情報を埋め込む技術です。

126 MACアドレス

PC端末が製造される時に決定される。